Расшифровка расчетного счета | Современный предприниматель

Каждая организация должна иметь счет в банке – он нужен для перевода денег контрагентам, получения средств от покупателей и заказчиков, расчетов с налоговой и внебюджетными фондами, перечисления зарплаты и т.д.

Такой банковский счет называется расчетным, визуально он выглядит как случайный набор цифр. На самом деле, набор вовсе не случайный – зная, как происходит расшифровка номера расчетного счета, можно получить о нем много полезной информации. Например, выяснить, в каком банке и для чего был создан этот счет. Ниже расскажем, как «прочитать» номер, чтобы понять его смысл, какие цифры в нем имеют значение, а какие – нет.

Расчетный счет: расшифровка цифр

Расчетный счет – это 20 цифр, каждая из которых входит в отдельную группу и имеет определенный смысл:

- первые три цифры – показывают, для кого был заведен счет;

- четвертая и пятая цифры – отражают направление деятельности организации, открывшей счет;

- шестая, седьмая, восьмая цифры – кодируют валюту счета;

- девятая цифра – проверочная, смысловой нагрузки не несет, генерируется автоматически и используется для проверки корректности номера счета;

- с десятой по тринадцатую цифры – комбинация, указывающая на отделение банка, сгенерировавшее счет;

- с четырнадцатой по двадцатую цифру – номер счета, присвоенный банком.

Читайте также: Можно ли открывать несколько расчетных счетов

Расшифровка расчетного счета: что означают цифры

Алгоритм формирования цифровых группировок, используемых в качестве составляющих счета, утвержден Центробанком РФ – банк, открывая расчетный счет, должен руководствоваться действующими требованиями Положения ЦБ РФ № 579-П от 27.02.2017 (ред. от 14.09.2020).

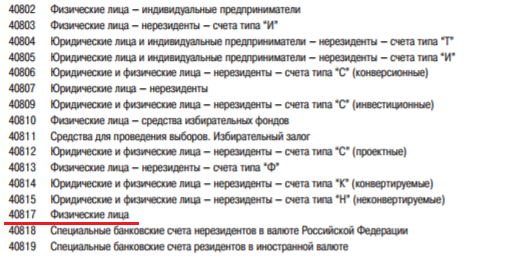

Группа 1. Комбинаций для первых трех цифр банковского счета предусмотрено много – перечислим некоторые из них:

- 401, 402 – средства бюджета – федерального или регионального;

- 403 –денежные средства, подотчетные Минфину;

- 404 – внебюджетные фонды;

- 405, 406 – госкомпании (в федеральной и иной собственности) ;

- 407 – негосударственные организации;

- 408 – физлица и ИП.

Группа 2. Следующие две цифры определяют, какую форму собственности имеет владелец счета, в т.ч.:

- 01 – финансовая компания;

- 02 – коммерческая организация или ИП;

- 03 – некоммерческие структуры (НКО).

Таким образом, при расшифровке расчетного счета в банке значение первых 5 цифр указывает, кому счет принадлежит, например:

- 40703 – НКО;

- 40802 – физлицу в статусе ИП;

- 40702 – частной коммерческой организации и т.д.

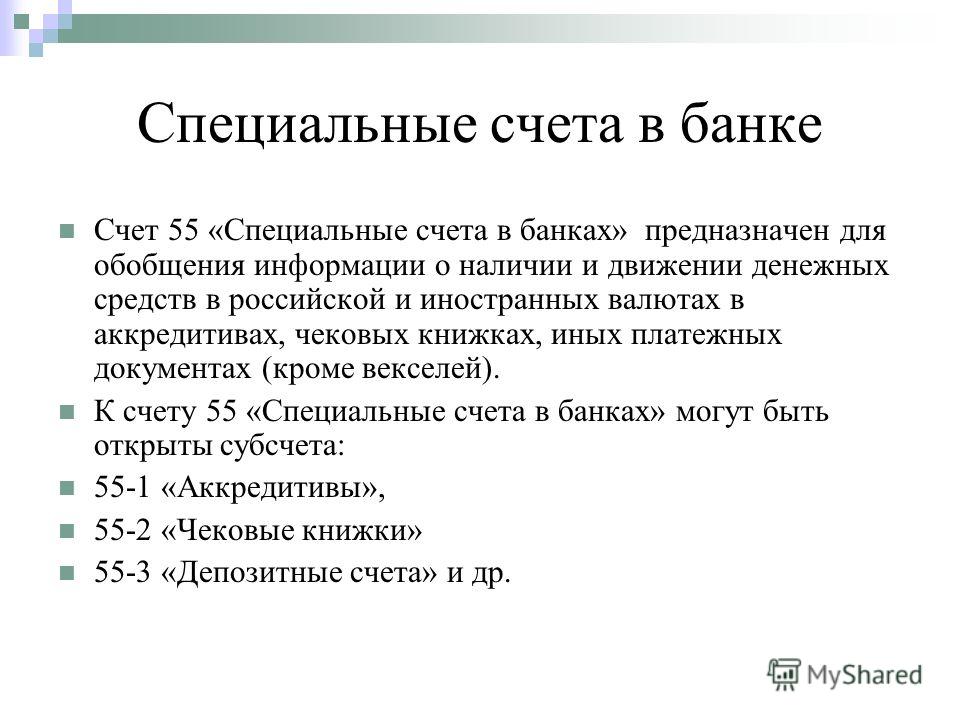

Группа 3. Следующая группа (3 цифры) указывает на валюту счета – перечислим некоторые из них:

- 810 – рубли;

- 840 – американские доллары;

- 978 – евро;

- 980 – гривны.

Группа 4. Проверочная цифра четвертой группы формируется по специальному алгоритму и никакой дополнительной информации не несет.

Комбинации, используемые в качестве пятой и шестой групп, банк определяет самостоятельно.

Группа 5. Номер филиала, представительства банковской организации (4 цифры). Если филиалов или иных подразделений у банка нет, указывается «0000».

Группа 6. Последний разряд включает 7 цифр, обозначающих порядковый номер счета, открытый данным банком. Порядок его формирования определяется внутренними положениями конкретной банковской организации.

Для проведения банковских операций расшифровки номера расчетного счета в банке недостаточно, потребуется знать БИК и корсчет банка, наименование контрагента, его ИНН и КПП.

Читайте также: Поля платежного поручения в 2021 году: образец

Расшифровка расчетного счета.Что значат цифры в номере счета

Задумывались ли Вы, что обозначает последовательность цифр расчетного счета, который открывается в банке для предпринимателя. Это уникальная последовательность цифр, которая не повторяется. А ведь по этим 20 цифрам, можно многое сказать о его владельце, его виде деятельности и т. д. Эту информацию в нашей статье Вы как раз и найдете.

Структура банковского счета ООО или ИП

Расчётный счёт содержит в себе 20 цифр без пробелов и точек. Выглядит как одно большое число. Но все цифры, которые входят в расчетный счет разделяются на группы, которые несут в себе определенную характеристику.

Например, 40702810500000000001.

Было бы намного понятнее рассматривать число расчетного счета, если сделать разбивку его по группам и отделить их точками.

Визуально можно это представить так: 111.22.333.4.5555.6666666.

- Три цифры первой группы – условно обозначим их 111 — счет 1-ого порядка банковского баланса, они несут информацию о том, кто открыл счет и с какой целью.

- Две цифры второй группы – 22 – счет 2-ого порядка банковского баланса, говорят о специфике деятельности открывшего расчетный счет.

- Три цифры третьей группы – 333 – информируют в какой валюте хранятся денежные средства.

- Одна цифра четвертой группы – 4 – код проверки.

- Четыре цифры пятой группы – 5555 – говорят об отделении банка, в котором был открыт расчетный счет

- Семь цифр шестой группы – 6666666 – порядковый номер счета (лицевой счет в банке).

Расчетные счета открываются юридическим лицам, физическим лицам, государственным структурам, иностранным компаниям, поэтому существует огромное количество различных комбинаций расчетных счетов и при составлении платежных поручений, нужно быть предельно внимательным, так как денежные средства могут быть отправлены не тому адресату.

В ниже мы более подробно расскажем о расшифровке различных вариантов комбинаций цифр расчетного счета по группам.

Расшифровка номера расчетного счета

Сначала разберем первые две группы, в которые входят 5 цифр (первые три — счета 1-ого порядка, вторые две – счета 2-ого порядка).

Банк России утвердил эти счета. Счета 1-ого порядка еще называются синтетическими главными счетами. А счета 2-ого порядка детализирующие. Например:

А счета 2-ого порядка детализирующие. Например:

314 – кредиты и депозиты, которые получены от банков-нерезидентов.

А 31401 – кредит, полученный по корреспондентскому счету (овердрафт)

31402 – кредит на 1 день

31403 – кредит на срок от 2 до 7 дней

31404 – кредит на срок от 8 до 30 дней и т.д.

Или 404 – средства внебюджетных фондов.

А 40401 – средства Пенсионного фонда РФ

40402 – средства фонда Соцстрахования РФ

40403 – средства федерального фонда обязательного медицинского страхования и т. д.

Список комбинаций очень обширен:

102-109 – относятся к разделу «капитал», это счета фондов, учет убытков и прибыли.

202-204 – раздел «денежные средства, драгоценные металлы, природные драгоценные камни».

301-329 – счета, которые связаны с межбанковскими операциями и расчетами.

401-402 – счета для переводов средств из бюджетов РФ и местных бюджетов.

403 – счета, связанные с управлением денежными средствами Министерства финансов РФ.

404 – государственные и другие внебюджетные фонды.

405-406 – счета, которые находятся в государственной и федеральной собственности.

407 – счета юридических лиц и ИП.

408 – счета, открытые для физических лиц.

411-419 – вклады государственных структур.

420-422 – вклады негосударственных организаций, юридических лиц.

423 – вклад, открытый физическим лицом.

425 – вклад юридического лица-нерезидента.

426 – вклад и прочие привлеченные средства физического лица-нерезидента и т. д.

до 479 – операции с владельцами счетов, средства на счетах федерального бюджета.

501-505 – долговые обязательства и все что с ними связано.

До 526 – операции, связанные с ценными бумагами.

601-616 – имущество, средства, участие

706-708 – результаты деятельности по разным временным периодам.

В Положении Банка России от 16 июля 2012 г. № 385-П «О правилах ведения бухгалтерского учета в кредитных организациях, расположенных на территории Российской Федерации» ГАРАНТ. РУ: http://www.garant.ru/products/ipo/prime/doc/70103380/#ixzz5WbA1iEmu можно подробно ознакомиться со списком счетов второго порядка, расшифрованных и конкретизированных.

РУ: http://www.garant.ru/products/ipo/prime/doc/70103380/#ixzz5WbA1iEmu можно подробно ознакомиться со списком счетов второго порядка, расшифрованных и конкретизированных.

Третья группа — 333 – составлена в соответствии с общероссийским классификатором валют и указывает на валюту, в которой открыт расчетный счет. Например:

Цифровой код валюты по классификатору | Наименование валюты |

|---|---|

978 | Евро |

643 | Российский рубль |

980 | Гривна |

840 | Доллар США |

040 | Шиллинг |

246 | Марка |

156 | Юань |

В Википедии можно подробно ознакомиться с всероссийским классификатором валют.

Примеры:

40802643 – счет, открытый индивидуальным предпринимателем в рублях.

40702978 – счет, открытых юридическим лицом в евро.

Четвертая группа – 4 – это ключ счета, проверочная цифра. Для владельца счета она весомой ценности не несет, выбирается согласно определенному компьютерному алгоритму, согласно другим цифрам расчетного счета.

Пятая группа – 5555 – говорит об отделении, филиале Банка, в котором открыт счет. Если в расчетном счете стоят нули, это говорит, что в Банке нет филиалов.

Шестая группа – 6666666 – номер лицевого счета. Разные Банки имеют свои классификации. Но есть свои правила, например, когда корреспондентский счет Банка был открыт в Центральном Банке, последние три цифры обязательно должны быть из БИК, а перед ними ставят нули.

Разъяснения Банка России по кода рубля 810 и 643

В расчетных счетах по России в третьей группе, названии валюты, используется число 810, хотя в общероссийском классификаторе этого кода нет. Банк России дал по этому поводу свои пояснения о том, что в счетах по России используется признак российского рубля, комбинация цифр 810 и букв RUR.

Банк России дал по этому поводу свои пояснения о том, что в счетах по России используется признак российского рубля, комбинация цифр 810 и букв RUR.

А в международных расчетах используется официальный код общероссийского классификатора 643 и буквенный код RUB.

По ссылке ниже можно ознакомиться с разъяснениями по этому вопросу Центрального Банка России http://www.garant.ru/products/ipo/prime/doc/71706580/

Зачем нужна расшифровка номера расчетного счета

Владельцу расчетного счета необязательно знать расшифровку его разрядов. Комбинация цифр расчетного счета формируется автоматически, специальной вычислительной системой.

Поэтому каждая цифровая 20-тизначная последовательность является уникальной и ошибки при ее составлении быть не может.

Но при составлении платежных поручений нужно быть очень внимательным, ошибка даже в одной цифре отправит денежные средства на чужой расчетный счет, а процесс возврата достаточно длительный и энергозатратный.

Удобно иметь специальные программы, выгружающие автоматически платежные поручения и другие документы, имеющие в своем составе расчетный счет. Организациям, составляющим платежки вручную, желательно копировать реквизиты, тогда можно исключить такого плана ошибки.

Открытие, закрытие и блокировки расчетных счетов

Что такое расчетный счет?

Расчетный счет – это уникальная учетная запись клиента в кредитном учреждении. Расчетный счет используется для совершения наличных и безналичных платежей в пользу и от имени владельца расчетного счета. В современной банковской системе для юридических лиц применяется понятие расчетный счет до востребования, для физических лиц он называется текущим счетом.

Назначением расчетного счета юридического лица является совершение наличных и безналичных платежей в части оплаты за услуги, товары. Текущий счет физического лица предназначен для поступлений заработной платы, пополнения собственными средствами, т.е. коммерческого характера здесь не должно присутствовать.

Что нужно для открытия счета юридических лиц?

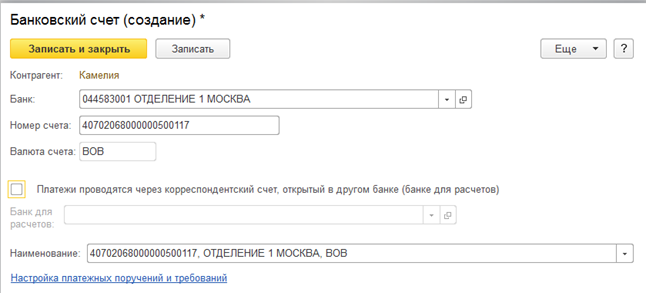

Основанием Банку для открытия расчетного счета является письменное заявление юридического или физического лица. На основании заявления специалист операционного отдела заводит клиента в базе Автоматизированной Банковской Системы. Далее, посредством АБС автоматически формируется уникальный номер расчетного счета.

Расчетные счета физлиц начинаются с 40817, для юрлиц -40702, для ИП и ЮПБЛ — 40802.

Это первые пять цифр. Далее идет код валюты -810 — Рубль, 840 — Доллар. Это три цифры. После символов валюты следует контрольный разряд, который получается по хитрому алгоритму из других цифр. Далее идут служебные цифры и в конце 5 символов — обычно номер клиента.

Для открытия счета юридического лица требуется:

- нотариально заверенная карточка образца подписей и печати

- копии паспортов учредителя, главного бухгалтера и лиц, имеющих доступ к распоряжению счетом и получение выписок по операциям

- копии правоустанавливающих документов учреждения юр.лица

- справка с Налоговой инспекции и Социального фонда об отсутствии/наличии задолженности.

Рекомендуется открывать расчетный счет в крупном банке.

Для открытия счета физического лица — только копия паспорта

При предоставлении всех документов для владельца счета формируется юридическое дело, куда подшивается все бумажные отношения Банка с владельцем счета. Количество открытых счетов для одного лица может быть несколько, равно как и валюта счета. Они могут разделяться по назначению счетов

Для закрытия расчетного счета требуется письменное заявление на закрытие счета от владельца счета. Получив заявление, сотрудник Банка проверяет остаток на счету, если нулевой, то счет закрывается. Если же имеется остаток, то эта сумма расходуется со счета и выдается с кассы Банка наличными и счет закрывается. Ряд банков применяет комиссию за ведение счета и списывает плату в конце расчетного месяца. В этом случае, со счета клиента списывают сумму за ведение счета, если средств не хватает, клиент вносит наличными в кассу. После этого счет закрывается.

После этого счет закрывается.

После закрытия счета папку клиента переносят в архив и хранят там определенное время согласно законодательству РФ, но не менее 5 лет.

Максим прошел тест «Как правильно досрочно погашать» и набрал 10 баллов.

Я могу лучше 👍

Если деньги пришли закрытый счет. Что будет?

В случае, если после закрытия счета на него поступили денежные средства, то они переносятся на собственный банковский счет «невыясненные суммы» (кроме этого, на этот счет «сажаются» и поступления, где неверно указан счет получателя или его наименование).

В этом случае, Банк проверяет активность счета, и если он действительно закрыт или неправильно указан счет получателя или его наименование возвращает платеж отправителю с указанием причины, а именно в связи с закрытием счета или неверным указанием счета или наименования получателя.

Счет не может быть закрыть при наличии на нём положительного остатка. В этом случае, остаток выдается и только после этого закрывается счет.

В Банках при неактивности счета, счет закрывается. Некоторые Банки самостоятельно устанавливают срок неактивности срока, это может быть 6-12 месяцев. По истечении этого времени, владельцу счета отправляется уведомление о предстоящем закрытии счета. При этом, оговаривается случай, при котором если владелец активирует счет, то есть пополняет либо снимает с него какую-то часть суммы, то счет продолжает быть активным.

В случае если, от владельца не поступило сообщения о продолжении сотрудничества, то остаток на счете переносится на собственный банковский счет на балансовом счете «счета к получению» и хранятся там до определенного времени, это также является преимущественным правом Банка по сохранности средств клиента. После наступления определенного срока, который Банк также устанавливает самостоятельно, остаток на счете переводится на счет «доходы Банка». Если же владелец изъявил желание на продолжение сотрудничества, а именно, пополнил счет, снял со счета, либо осуществил перевод, то счет сохраняется за ним.

Блокировка счетов, причины, разблокировка.

Нередки случаи ареста расчетных счетов. Как правило, такие действия инициируют судебные органы, поэтому по решению суда счет является арестуемым. Это происходит по разным причинам: неуплата налогов, штрафные санкции по отношению к владельцу счета, алименты, платежи противоречащие местному законодательству. Банк беспрекословно должен выполнить решение суда и не разрешить совершение операций по счету во время ареста счета. Решение об аресте счета приходит лично в Банк по месту расположения.

Во время ареста счета, судом или правоохранительными органами может быть истребованы платежные документы или какие-либо расчеты с какой-либо другой стороной. Банк должен содействовать следствию и предоставлять для ознакомления все необходимые документы.

Блокировка счета может быть произведена налоговой инспекцией в случае неуплаты налогов, пени, непредставление декларации в установленный срок либо принятие решения по результатам выездной или камеральной налоговой проверки. При этом, несвоевременная сдача налоговой отчетности не может служить причиной блокировки счета.

Кроме всего, основание для блокировки счета может быть принято внутренним решением руководства самого Банка. При этом, инициатором выступает Отдел Compliance. Данный отдел занимается on-line и off-line мониторингом проведения операций и соответствием платежей по нормам Противодействия экстремизму и терроризму а также Противодействию отмывания денежных средств. В этих случаях, счет блокируется до выяснения источника происхождения денежных средств и целевого назначения платежа.

После проведения следственных мероприятий и признании платежей легитимными, контролирующий орган даёт письменное разрешение разблокировать счет и продолжить его деятельность.

Дмитрий Тачков

Создатель проекта, финансовый эксперт

Привет, я автор этой статьи и создатель всех калькуляторов данного проекта. Имею более чем 3х летний опыт работы банках Ренессанс Кредит и Промсвязьбанк. Отлично разбираюсь в кредитах, займах и в досрочном погашении. Пожалуйста оцените эту статью, поставьте оценку ниже.

Имею более чем 3х летний опыт работы банках Ренессанс Кредит и Промсвязьбанк. Отлично разбираюсь в кредитах, займах и в досрочном погашении. Пожалуйста оцените эту статью, поставьте оценку ниже.

Полезное по теме

Что такое IBAN код (IBAN code), когда он применяется физическими лицами

Те люди, которым впервые приходится получать денежный перевод из стран Европейской Экономической зоны, причем с зачислением на счет, часто сталкиваются с просьбой отправителя узнать в своем банке и сообщить им для оформления перевода IBAN code. Человек идет в свой банк, где у него открыт текущий счет, и пытается получить IBAN code. Но ему отказывают в выдаче этого загадочного IBAN, а взамен предлагают передать отправителю SWIFT, говоря при этом, что этого будет достаточно, чтобы перевод дошел. Так что же такое IBAN code (IBAN код), который банки ЕЭЗ требуют при оформлении денежного перевода, а наши банки его не выдают?

IBAN (International Bank Account Number)

IBAN – это номер банковского счета клиента в банке или в другом финансовом учреждении, присвоенный в соответствии с международным стандартом ISO 13616.

IBAN (International Bank Account Number), это международный стандарт номера банковского счета, разработанный Международной Организацией по Стандартизации и Европейским комитетом банковских стандартов. Итак, IBAN — это международный номер счета получателя денег, и его называют еще — Код IBAN (IBAN code).

IBAN код Он применяется в соответствии с требованиями Директивы Европейского Союза № 2560/2001 «Об обязательном указании кодов IBAN в платежных инструкциях». А с 01 января 2007 г. код IBAN (International Bank Account Number) стал единственным идентификатором счета бенефициара для платежей в любой валюте в пользу клиентов банков в странах-членах Европейского Союза и Европейской Экономической Зоны (ES/EEZ).

Это означает, что Россиянам код IBAN может потребоваться при оформлении денежного перевода из России в страны ЕС/ЕЭЗ, если планируется перевод с зачислением на счет получателя, и его вам должен будет сообщить получатель средств, узнав в своем банке.

С этого же периода (01.01.2007 года) банки уполномочены отказываться от проведения платежей, в которых номера счетов указаны не в формате IBAN, что повлечет за собой как невыполнение платежей, так и удержание комиссии за возврат данных платежей. Правда, данное распоряжение распространяется только на платежи во всех иностранных валютах в пользу клиентов банков стран ES/EEZ. Так, отправив денежный перевод без IBAN кода, допустим в Германию, человек может получить его назад из-за отказа банка его принять и, кроме того, возвращаемая сумма уменьшится на комиссию за его возврат.

Структура IBAN code

Утвержденная структура IBAN не может превышать 34 буквенно-цифровых символов (буквы в коде используются из латинского алфавита и только заглавные). Структура IBAN кода (счета) включает в себя следующие значения:

- 1-2 символ – буквенный код страны, где находится банк получателя (в соответствии со стандартом ISO 3166-1 alpha-2)

- 3-4 символ — контрольное уникальное число IBAN, рассчитываемое по стандарту (ISO 7064)

- 5-8 символ — первые 4 символа BIC кода банка

- 9-34 символ – внутригосударственный/внутрибанковский номер счета клиента банка.

Постепенно этот международный стандарт номера банковского счета/кода стали применять и другие страны, не входящие в ES/EEZ. Так, например, в 2010 году IBAN код стал обязательным к применению во внутренних и международных расчетах в Казахстане, в этом же году к этому порядку присоединилась и Грузия. А вот в России такой стандарт счета пока не существует, поэтому то банки и отказываются его выдавать.

Перечень стран, использующих IBAN

IBAN code используется более чем в 45 странах мира, включая государства Европейского союза, их территории и другие страны.

Приведу примерный перечень стран, использующих IBAN, общую длину счета и примеры составления кода в этих странах, который я позаимствовала на сайтах отдельных банков России и Казахстана:

| Страна | ISO-код страны | Общая длина IBAN (количество знаков) | Пример IBAN code |

|---|---|---|---|

| Андорра | AD | 24 | AD1200012030200359100100 |

| Австрия | AT | 20 | AT611904300234573201 |

| Бельгия | BE | 16 | BE68539007547034 |

| Болгария | BG | 22 | BG46BFTB76301475624821 |

| Босния и Герцеговина | BA | 20 | BA391290079401028494 |

| Великобритания | GB | 22 | GB29NWBK60161331926819 |

| Венгрия | HU | 28 | HU42117730161111101800000000 |

| Германия | DE | 22 | DE89370400440532013000 |

| Греция | GR | 27 | GR1601101250000000012300695 |

| Гибралтар | GI | 23 | GI75BARC000000007099453 |

| Дания | DK | 18 | DK5000400440116243 |

| Исландия | IS | 26 | IS140159260076545510730339 |

| Ирландия | IE | 22 | IE29BOSI93115212345678 |

| Испания | ES | 24 | ES9121000418450200051332 |

| Италия | IT | 27 | IT60X0542811101000000123456 |

| Кипр | CY | 28 | CY17002001280000001200527600 |

| Латвия | LV | 21 | LV80PARX0000435195001 |

| Литва | LT | 20 | LT121000011101001000 |

| Лихтенштейн | LI | 21 | LI21088100002324013AA |

| Люксембург | LU | 20 | LU280019400644750000 |

| Маврикий | MU | 30 | MU17BOMM0101101030300200000MUR |

| Македония | MK | 19 | MK07300000000042425 |

| Мальта | MT | 31 | MT84VALL011000012345MTLCAST001S |

| Монако | MC | 27 | MC9320041010050500013M02606 |

| Нидерланды | NL | 18 | NL91FTSB0417164300 |

| Норвегия | NO | 15 | NO9386011117947 |

| Польша | PL | 28 | PL27114020040000300201355387 |

| Португалия | PT | 25 | PT50000201231234567890154 |

| Румыния | RO | 24 | RO49RNCB1B31007593840000 |

| Сан Марино | SM | 27 | SM88X0542811101000000123456 |

| Сербия и Черногория | CS | 22 | CS73260005601001611379 |

| Словения | SI | 19 | SI56191000000123438 |

| Словакия | SK | 24 | SK3112000000198742637541 |

| Тунис | TN | 24 | TN5914207207100707129648 |

| Турция | TR | 26 | TR330006100519786457841326 |

| Финляндия | FI | 18 | FI2112345600000785 |

| Франция | FR | 27 | FR1420041010050500013M02606 |

| Хорватия | HR | 21 | HR1210010051863000160 |

| Чехия | CZ | 24 | CZ6508000000192000145399 |

| Швеция | SE | 24 | SE3550000000054910000003 |

| Швейцария | CH | 21 | CH9300762011623852957 |

| Эстония | EE | 20 | EE382200221020145685 |

| Казахстан | KZ | 20 | KZ75 125K ZT20 6910 0100 |

Когда нужен код IBAN?

Итак, при проведении платежей и переводов в страны Европейского Союза и Европейской Экономической Зоны, а также в присоединившиеся страны указание кода IBAN обязательно, а при переводах в Россию – пока не требуется.

Реквизиты банка

Сокращенное наименование: ООО КБЭР «Банк Казани»

Юридический адрес: 420066, г.Казань, ул. Солдатская, д.1

Почтовый адрес: 420066, г. Казань, ул. Солдатская, д.1

ИНН/КПП 1653018661 / 165801001

К/сч. 30101810100000000844 в Отделении — НБ Республика Татарстан

БИК 049205844

ОГРН / ОКПО 1021600000014 / 40654987

Платежные реквизиты банка в долларах США: | |

BENEFICAIRY’S BANK Банк получателя | BANK OF KAZAN, KBER, OOO KAZAN RU |

BENEFICAIRY’S BANK ADDRESS Адрес банка получателя | SOLDATSKAYA STREET, 1 KAZAN, 420066 |

BENEFICAIRY’S BANK SWIFT BIC Свифт БИК банка получателя | KABORU2K |

BENEFICAIRY’S ACCOUNT Счет получателя | номер счета клиента (20-значный) |

BENEFICIARY Получатель | наименование/полное ФИО клиента (на английском языке) |

| CORRESPONDENT BANK OF BENEFICAIRY’S BANK Банк-корреспондент банка получателя | ALFA-BANK MOSCOW RU |

CORRESPONDENT BANK’S ADDRESS Адрес банка-корреспондента | 27 KALANCHEVSKAYA STR., MOSCOW, 107078 |

| CORRESPONDENT BANK’S SWIFT BIC Свифт БИК банка-корреспондента | ALFARUMM |

| ACCOUNT WITH CORRESPONDENT BANK Счет в банке-корреспонденте | 30109840400000000466 |

Платежные реквизиты банка в евро: | |

| BENEFICAIRY’S BANK Банк получателя | BANK OF KAZAN, KBER, OOO KAZAN RU |

BENEFICAIRY’S BANK ADDRESS Адрес банка получателя | SOLDATSKAYA STREET, 1 KAZAN, 420066 |

BENEFICAIRY’S BANK SWIFT BIC Свифт БИК банка получателя | KABORU2K |

| BENEFICAIRY’S ACCOUNT Счет получателя | номер счета клиента (20-значный) |

| BENEFICIARY Получатель | наименование/полное ФИО клиента (на английском языке) |

| CORRESPONDENT BANK OF BENEFICAIRY’S BANK Банк-корреспондент банка получателя | VTB BANK (EUROPE) SE FRANKFURT AM MAIN DE |

CORRESPONDENT BANK’S ADDRESS Адрес банка-корреспондента | RUESTERSTRASSE 7-9 60325 FRANKFURT AM MAIN GERMANY |

CORRESPONDENT BANK’S SWIFT BIC Свифт БИК банка-корреспондента | OWHBDEFF |

ACCOUNT WITH CORRESPONDENT BANK Счет в банке-корреспонденте | 0105159396 |

Платежные реквизиты банка в фунтах стерлингов Соединенного Королевства: | |

BENEFICAIRY’S BANK | BANK OF KAZAN, KBER, OOO |

BENEFICAIRY’S BANK ADDRESS | SOLDATSKAYA STREET, 1 |

BENEFICAIRY’S BANK SWIFT BIC | KABORU2K |

BENEFICAIRY’S ACCOUNT | номер счета клиента (20-значный) |

BENEFICIARY | наименование/полное ФИО клиента (на английском языке) |

CORRESPONDENT BANK OF BENEFICAIRY’S BANK | ALFA-BANK |

CORRESPONDENT BANK’S ADDRESS | 27 KALANCHEVSKAYA STR. |

CORRESPONDENT BANK’S SWIFT BIC | ALFARUMM |

ACCOUNT WITH CORRESPONDENT BANK | 30109826000000000042 |

тел. (843) 518-98-98

факс 516-88-80

Банковские реквизиты

Банковские реквизиты для совершения взносов на свои интегральные счета, страховые полисы и оплата иных услуг.

Банк — CITIBANK, NA

ABA Code – 021000089

SWIFT — CITIUS33

Адрес банка: USCC 100 Citibank Drive, San Antonio, TX-78245, USA

Номер счета — XXX XXX 6931

Получатель — ICN Holding (или US International Consulting Network — New Jersey Corp) можно использовать или то или другое имя.

Адрес получателя — 80 Scenic Drive Ste # 5, Freehold, NJ-07728

Обращаем внимание, что номер счета дается только с последними цифрами. Полный номер счета получите у своего руководителя или обслуживающего консультанта в момент оформления инвойса для организации перевода платежей.

При оплате страховых премий для обработки и пересылки платежа для каждого отдельного клиента необходимо добавить к сумме взноса $25.

Банк — JP Morgan Chase Bank

SWIFT — CHASUS33

Адрес банка — New York, NY, USA

ABA Code — 021000021

Счет No — XXX XXX XXX 665

Получатель — US International Consulting Network. Escrow Account.

Адрес получателя — 80 Scenic Drive Ste # 5, Freehold, NJ-07728

При оплате страховых премий для обработки и пересылки платежа для каждого отдельного клиента необходимо добавить к сумме взноса $25.

Примечания!

А. В деталях платежа указывать

(1) В случае переводов для оплаты страховых премий

— нового страхового полиса – «New Life Insurance Policy for XXX», где XXX – имя заявителя на страховой полис латинскими буквами.

— пополнения в существующий страховой полис – «Policy No NNNN of XXX», где NNNN – номер страхового полиса, XXX – имя застрахованного лица.

(2) В случае переводов на инвестиционные счета

— для нового счета – «Retirement Plan according to the Invoice XXX», где XXX – номер инвойса.

Инвойс высылается.в расчетный отдел ICN Holding с указанием всех деталей платежа.

Не пишите никакие пожелания и собственные мысли. Банковсие работники, при получении платежа понимают все документально и буквально.

В связи с современными банковскими требованиями, убедительная просьба, чтобы переводы осуществлялись по принципу, один клиент – один перевод. То есть, каждый перевод денег в оплату услуги одного клиента должен совершаться отдельно.

C. В случае необходимости переводов крупных сумм (ориентировочно выше $25,000 — $50,000), необходимо предварительно связаться с расчетным отделом ICN Holding по электронной почте [email protected], и уточнить детали и банковские счета для осуществления такого перевода.

Оплата маркетинговых исследований, обучения, процедуры финансирования проектов, услуг регистрации компаний, оффшорных стратегий и продуктов, открытия банковских счетов, услуг представительства в США и так далее.

Банк — JP Morgan Chase Bank.

SWIFT — CHASUS33

Адрес — New York, USA.

ABA Code — 021000021.

Счет — XXX XXX XXX 165

Получатель — US International Consulting Network.

80 Scenic Drive Ste # 5, Freehold, NJ-07728

Оплата страховых премий напрямую в NWL:

Bank: Moody National Bank

Адрес банка: 2302 Post Office Street, Galveston, TX-77550

ABA#: 113100091

Получатель: National Western Life Ins. Co

Co

Номер счета: 3010010837

SWIFT Code: MNBGUS41 (для оплаты из банка за пределами США)

Оплата переводов напрямую в NWL проводится ТОЛЬКО за каждого клиента отдельно с его индивидуального банковского счета. Оплата одним переводом сразу за несколько клиентов или оплата со счета третьего лица не допускается. Такие переводы будут возвращаться.

Сколько цифр в расчетном счете

За всеми категориями юридических лиц закреплена обязанность по открытию расчетных счетов в банковских учреждениях. Без этого невозможно будет зарегистрироваться в качестве субъекта предпринимательской деятельности и реализовывать сделки с контрагентами. Чтобы отправлять платежи, необходимо знать, сколько цифр в расчетном счете.

Расшифровка числовой комбинации расчетного счета

С номерами банковских счетов сталкиваются юридические лица, частные предприниматели и физические лица, оформляющие карты в финансовых организациях (дебетового или кредитового типа). Регламентация вопросов по присвоению счетам определенных цифровых кодов относится к сфере действия Инструкции ЦБ РФ, датированной 16.07.2012 г. и зарегистрированной под № 385-П. Когда формируется номер расчетного счета, сколько цифр в него записывается – комбинация всегда составляется из 20 символов.

Правило 20 знаков распространяется на всех клиентов банковских структур. Такой порядок применяется к счетам юридических лиц и ИП, физических лиц. Присваиваемый счету код отличается от номера пластиковой карты, которая привязана к банковскому счету. На картах прописывается 16-тизначное кодовое обозначение. За несколькими карточками может числиться один расчетный счет банка, сколько цифр в его номере будет – это не зависит от количества карт или типа счета.

Что значат цифры

Вот что обозначают кодовые комбинации в номерах банковских счетов:

- Первые три числа отображают принадлежность к балансовому счету 1 уровня.

Их назначение – идентифицировать субъекта, который наделен правом распоряжения средствами на счете. Коду могут присваиваться значения в диапазоне от 102 до 705.

Их назначение – идентифицировать субъекта, который наделен правом распоряжения средствами на счете. Коду могут присваиваться значения в диапазоне от 102 до 705. - Четвертая и пятая цифры нужны для уточнения информации о целевом предназначении счета – используется ли он в коммерческих целях или для реализации операций, не направленных на получение материальных благ. Первые пять чисел в сочетании составляют счет 2 порядка по Плану счетов.

- Шестая, седьмая и восьмая цифра отражают кодовое обозначение используемой для расчетов по счету валюты. Шифры определяются по данным Классификатора валют (исключение делается для российского рубля – в Классификаторе он значится под номером 643, а банковскими структурами используется код 810).

- Девятая цифра отведена для вставки проверочного ключа, рассчитываемого по математическим формулам. Он необходим для проверки сведений в остальных частях шифра.

- Числа под порядковыми номерами 10-13 идентифицируют филиальное подразделение кредитной организации, которое занималось открытием этого расчетного счета. Независимо от того, сколько цифр в расчетном счете юридического лица (их всегда ровно 20), принцип и правила нумерации банковских отделений определяются самими банками – эта информация не разглашается клиентам.

- Оставшиеся 7 символов нужны для указания лицевого внутреннего банковского счета.

Внутренний номер открываемого для клиентов счета является элементом аналитического учета банковской организации. Он не влияет на то, сколько цифр в расчетном счете физического лица. При помощи этой детали можно провести идентификацию вида счета – валютный тип, накопительная разновидность или транзитный вариант, кредитовый. Эта последняя комбинация является определяющей при характеристике операций, которые можно проводить при помощи этого счета.

Банковские счета могут считаться полноценными и действующими, если соблюдены правила их кодировки. Обязательным условием является наличие 20 символов , которые должны быть записаны в строгом соответствии порядку, утвержденному ЦБ РФ. Это создает гарантии правильной организации внутреннего учета в кредитном учреждении, помогает формировать аналитические сводки по проводимым операциям.

Это создает гарантии правильной организации внутреннего учета в кредитном учреждении, помогает формировать аналитические сводки по проводимым операциям.

Определение шифрования

Что такое шифрование?

Шифрование — это средство защиты цифровых данных с использованием одного или нескольких математических методов вместе с паролем или «ключом», используемым для дешифрования информации. В процессе шифрования информация преобразуется с использованием алгоритма, который делает исходную информацию нечитаемой. Например, этот процесс может преобразовать исходный текст, известный как открытый текст, в альтернативную форму, известную как зашифрованный текст. Когда авторизованному пользователю необходимо прочитать данные, он может расшифровать данные с помощью двоичного ключа.Это преобразует зашифрованный текст обратно в открытый текст, чтобы авторизованный пользователь мог получить доступ к исходной информации.

Шифрование — важный способ защиты конфиденциальной информации от взлома для частных лиц и компаний. Например, веб-сайты, которые передают номера кредитных карт и банковских счетов, всегда должны шифровать эту информацию, чтобы предотвратить кражу личных данных и мошенничество. Математическое изучение и применение шифрования известно как криптография.

Ключевые выводы

- Шифрование — это средство защиты данных путем их математического кодирования, так что они могут быть прочитаны или расшифрованы только теми, у кого есть правильный ключ или шифр.

- Процессы цифрового шифрования преобразуют данные с использованием алгоритма, который делает исходную информацию нечитаемой, за исключением авторизованных пользователей.

- Шифрование имеет решающее значение в мире цифровых технологий для обеспечения конфиденциальности и безопасности личной информации, сообщений и финансовых транзакций.

Как работает шифрование

Сила шифрования зависит от длины ключа безопасности шифрования. Во второй четверти 20-го века веб-разработчики использовали либо 40-битное шифрование, которое представляет собой ключ с 2 40 возможными перестановками, либо 56-битное шифрование.Однако к концу века хакеры смогли взломать эти ключи с помощью атак грубой силы. Это привело к использованию 128-битной системы в качестве стандартной длины шифрования для веб-браузеров.

Во второй четверти 20-го века веб-разработчики использовали либо 40-битное шифрование, которое представляет собой ключ с 2 40 возможными перестановками, либо 56-битное шифрование.Однако к концу века хакеры смогли взломать эти ключи с помощью атак грубой силы. Это привело к использованию 128-битной системы в качестве стандартной длины шифрования для веб-браузеров.

Advanced Encryption Standard (AES) — это протокол для шифрования данных, созданный в 2001 году Национальным институтом стандартов и технологий США. AES использует размер блока 128 бит и длину ключа 128, 192 и 256 бит.

AES использует алгоритм с симметричным ключом. Это означает, что для шифрования и дешифрования данных используется один и тот же ключ.Алгоритмы с асимметричным ключом используют разные ключи для процессов шифрования и дешифрования.

Сегодня 128-битное шифрование является стандартом, но большинство банков, военных и правительств используют 256-битное шифрование.

Encryption лежит в основе безопасности и функциональности децентрализованных криптовалют, таких как биткойн.

Пример шифрования

В мае 2018 года Wall Street Journal сообщил, что, несмотря на важность и доступность шифрования, многие корпорации по-прежнему не могут зашифровать конфиденциальные данные.По некоторым оценкам, в 2016 году компании зашифровали только одну треть всех конфиденциальных корпоративных данных, оставив оставшиеся две трети уязвимыми для кражи или мошенничества.

Шифрование затрудняет анализ собственных данных с использованием стандартных средств или искусственного интеллекта. А возможность быстрого анализа данных иногда может означать разницу между тем, какая из двух конкурирующих компаний получает рыночное преимущество; это частично объясняет, почему компании сопротивляются шифрованию данных.

Потребители должны понимать, что шифрование не всегда защищает данные от взлома. Например, в 2013 году хакеры атаковали Target Corporation и сумели взломать информацию о 40 миллионах кредитных карт. По словам Target, информация о кредитной карте была зашифрована, но изощренность хакеров все же взломала шифрование. Этот взлом был одним из крупнейших взломов подобного рода в истории США, и он привел к расследованию, проведенному Секретной службой США и Министерством юстиции.

По словам Target, информация о кредитной карте была зашифрована, но изощренность хакеров все же взломала шифрование. Этот взлом был одним из крупнейших взломов подобного рода в истории США, и он привел к расследованию, проведенному Секретной службой США и Министерством юстиции.

Общие методы шифрования

Существует несколько общих методов шифрования. Первый известен как криптография с симметричным шифрованием. Он использует тот же секретный ключ для шифрования необработанного сообщения в источнике, передачи зашифрованного сообщения получателю и затем дешифрования сообщения в месте назначения. Простой пример представляет алфавиты с числами — скажем, «A» — это «01», «B» — «02» и т. Д. Сообщение типа «HELLO» будет зашифровано как «0805121215», и это значение будет передано по сети получателю (ям).После получения получатель расшифрует его, используя ту же обратную методологию — «08» — «H», «05» — «E» и так далее, чтобы получить исходное значение сообщения «HELLO». Даже если неавторизованные стороны получат зашифрованное сообщение «0805121215», оно не будет иметь для них никакой ценности, если они не знают методологию шифрования. Вышеупомянутое является одним из простейших примеров симметричного шифрования, но существует множество сложных вариантов для повышения безопасности. Этот метод предлагает преимущества простой реализации с минимальными операционными издержками, но страдает проблемами безопасности общего ключа и проблемами масштабируемости.

Второй метод называется шифрованием с асимметричным шифрованием, в котором для шифрования и дешифрования данных используются два разных ключа — открытый и частный. Открытый ключ может распространяться открыто, как и адрес получателя средств, а закрытый ключ известен только владельцу. В этом методе человек может зашифровать сообщение, используя открытый ключ получателя, но его можно расшифровать только с помощью закрытого ключа получателя. Этот метод помогает достичь двух важных функций аутентификации и шифрования для транзакций с криптовалютой. Первое достигается, когда открытый ключ проверяет парный закрытый ключ для подлинного отправителя сообщения, а второе достигается, поскольку только держатель парного закрытого ключа может успешно расшифровать зашифрованное сообщение.

Первое достигается, когда открытый ключ проверяет парный закрытый ключ для подлинного отправителя сообщения, а второе достигается, поскольку только держатель парного закрытого ключа может успешно расшифровать зашифрованное сообщение.

Третий метод криптографии — это хеширование, которое используется для эффективной проверки целостности данных транзакций в сети или для проверки точности данных, которые были скопированы или загружены по сравнению с оригиналом. Типичные хеш-функции принимают входные данные переменной длины для возврата выходных данных фиксированной длины.Верность можно проверить, запустив соответствующие данные через ту же хеш-функцию и убедившись, что они идентичны исходным хешированным данным. Хеширование работает, потому что очень сложно восстановить исходные данные только с учетом хешированного вывода. Хеширование также используется, потому что это сложно с вычислительной точки зрения, что делает возможным блочный майнинг для криптовалют. Кроме того, цифровые подписи дополняют эти различные криптографические процессы, позволяя подлинным участникам подтверждать свою личность в сети.

Множественные варианты вышеуказанных методов с желаемыми уровнями настройки могут быть реализованы в различных приложениях криптографии.

Что такое шифрование и как оно работает?

Независимо от того, хранятся ли данные в хранилище или передаются через Интернет, девиз эксперта по безопасности — «Шифрование повсюду», чтобы гарантировать безопасность информации. Но что это такое и как защищает данные клиентов?

Адам Оксфорд

Насколько серьезно повредило бы репутации местного банка, если бы посетитель его веб-сайта столкнулся с предупреждением «Небезопасно»? В эпоху, когда доверие трудно завоевать и легко потерять, все, что ставит под сомнение умы потенциальных клиентов, является опасным.

Тем не менее, после октябрьского обновления своего веб-браузера Chrome (который используется для 54 процентов всего доступа в Интернет в США) есть вероятность, что Google может таким образом пометить домашнюю страницу вашего банка.

В течение многих лет поисковый гигант использовал комбинацию предупреждающих страниц и символов в своем браузере, чтобы информировать клиентов, когда они отправляют информацию через соединения, не использующие безопасный протокол HTTPS, что обозначается маленьким замком в адресе вашего браузера. бар. (См. Врезку «Шифрование декодировано.») До сих пор эти сообщения в основном использовались для предупреждения о формах, запрашивающих конфиденциальные данные, такие как данные учетной записи и пароли. Однако в этом последнем обновлении любые поля ввода пароля будут помечены как небезопасные, если весь трафик на этот сайт и с него не защищен

Это может быть проблемой для некоторых местных банков, говорит Ира Х. Аурит, генеральный директор BankSITE Services, специалист по веб-разработке и безопасному хостингу для банков. В прошлом, как поясняет Аурит, сертификаты безопасности были необходимы в первую очередь для соответствия требованиям на портале онлайн-банкинга на сайте, доступ к которому часто осуществляется нажатием кнопки входа на домашней странице, которая направляет браузер на отдельный сервер.Домашние страницы реже предлагают шифрование, потому что это не проблема нормативного регулирования.

Но сейчас шифрование важно везде. Вот почему стоит понять, как это работает.

Симметричное и асимметричное шифрование

Существуют две распространенные формы криптографии для шифрования цифровых файлов и обмена данными: симметричное и асимметричное шифрование.

В симметричном шифровании «ключ» используется в сочетании со сложным математическим алгоритмом для создания закодированного сообщения.Ключ может быть паролем или длинной строкой символов, но тот же ключ используется для шифрования и дешифрования любого отправляемого сообщения.

Для онлайн-коммуникаций симметричное шифрование представляет проблему. И получатель, и отправитель сообщения (классические примеры из учебников по криптографии называются Алиса и Боб) должны использовать один и тот же ключ шифрования. Это означает, что на каком-то этапе они должны поделиться этим ключом друг с другом. Если бы это было сделано через Интернет таким образом, чтобы они оба могли прочитать его — скажем, по электронной почте, — злоумышленник мог бы перехватить ключ и прочитать всю будущую переписку между Алисой и Бобом.

Это означает, что на каком-то этапе они должны поделиться этим ключом друг с другом. Если бы это было сделано через Интернет таким образом, чтобы они оба могли прочитать его — скажем, по электронной почте, — злоумышленник мог бы перехватить ключ и прочитать всю будущую переписку между Алисой и Бобом.

Чтобы обойти это, мы используем «асимметричную криптографию», в которой ключ дешифрования для алгоритма отличается от ключа шифрования.

Чтобы использовать асимметричное шифрование, Алиса запрашивает у Боба его ключ шифрования перед тем, как отправить ему сообщение. Затем Алиса создает свое секретное сообщение, используя этот ключ, и отправляет его через Интернет, зная, что только тот, у кого есть ключ дешифрования Боба, сможет его прочитать.

Если Боб захочет ответить, он зашифрует свое сообщение с помощью ключа шифрования Алисы, чтобы его могла прочитать только она.

Не имеет значения, перехватил ли кто-нибудь ключи шифрования во время обмена; они бесполезны для расшифровки сообщений. Пока Алиса и Боб никогда никому не сообщают свой закрытый ключ, общение безопасно.

По этой причине мы часто называем ключ шифрования и дешифрования «парой открытого / закрытого ключей», «криптографией с открытым ключом» или «инфраструктурой открытого ключа».

Когда браузер инициирует безопасный сеанс HTTPS с веб-сайтом, он использует смесь симметричных и асимметричных методов.Сначала он запрашивает открытый ключ сервера. После этого браузер генерирует одноразовый симметричный ключ, который шифрует с помощью открытого ключа сервера и отправляет на веб-сайт. Теперь все сообщения шифруются с использованием этого уникального симметричного ключа, который удаляется в конце сеанса.

Шифрование и регулятор

Нормативные требования означают, что банки должны шифровать любые конфиденциальные данные, которые физически или в цифровом виде хранятся вне офиса, говорит Билл Бауман, один из первых сотрудников Ironcore.

«Резервные копии должны храниться вне офиса для обеспечения непрерывности бизнеса», — говорит Бауман. «И все данные из резервных копий должны быть зашифрованы как при передаче в хранилище резервных копий, так и при хранении».

В качестве примера опасностей, связанных с отсутствием защиты и шифрования резервных копий, Бауман ссылается на банк New York Mellon с активами в 1,72 триллиона долларов, который расследовался в 2008 году, когда он потерял ленты с незашифрованными данными клиентов. Многие из 4,5 миллионов обнаруженных записей относятся к клиентам третьих лиц, которые не имели прямых отношений с банком.

Мобильные устройства, в том числе ноутбуки, используемые сотрудниками банка, также должны быть зашифрованы по умолчанию. «Регулирующий орган будет ожидать, что любое устройство, на котором есть банковские данные или которое настроено для доступа к банковским данным, будет защищено», — говорит Бауман.

Адам Оксфорд — технический писатель из Йоханнесбурга, Южная Африка.

Шифрование декодировано

Длина ключа обычно означает количество бит в ключе алгоритма шифрования (128/256/1024/2048 бит).Симметричные ключи (128/256 бит) обычно короче асимметричных ключей (1024/2048 бит).

Advanced Encryption Standard (AES) — это алгоритм симметричного блочного шифрования, обычно используемый в связях TSL (см. Ниже).

Цифровой сертификат содержит учетные данные безопасности, такие как открытые части ключа.

Центр сертификации (CA) выдает серверам цифровые сертификаты, подлинность которых веб-браузеры могут проверить.

Хеш-функции — это односторонний криптографический алгоритм, который не может быть расшифрован и используется для проверки пароля на веб-сайтах.

PGP (Pretty Good Privacy) — это программа для шифрования файлов и электронной почты.

RSA — наиболее распространенный асимметричный алгоритм, который часто используется для установления связи TSL.

Secure Sockets Layer (SSL) — это протокол для шифрования связи в сети, который был заменен на Transport Security Layer (TSL) .

Виртуальная частная сеть (VPN) безопасно обменивается данными с бизнес-серверами с помощью шифрования через Интернет.

Как это работает: асимметричная криптография

В отличие от симметричной криптографии, в которой один ключ шифрования и кодирует, и декодирует сообщения, асимметричная криптография имеет как ключи шифрования, так и ключи дешифрования.

1. Боб отправляет сообщение Алисе, используя ее открытый ключ шифрования, чтобы зашифровать его в зашифрованный текст.

2. Алиса получает зашифрованное сообщение.

3. Алиса использует свой личный ключ дешифрования, чтобы преобразовать зашифрованный текст обратно в открытый текст и прочитать сообщение.

Поскольку ключ дешифрования Алисы является единственным кодом, который может разблокировать сообщение, и поскольку он никогда никому не передается, сообщение, которое она получает от Боба, полностью защищено.

Криптография и безопасность в банковской сфере | Джошуа Рейнольдс

Прообраз банков существовал примерно в 2000 году до нашей эры, где ссуды выдавались фермерам и торговцам, путешествующим между городами. С тех пор банки прошли долгий путь, это казна, куда люди доверяют свое самое ценное имущество.В последнее время 62 процента клиентов указали, что банки являются самой надежной фирмой по обеспечению безопасности их личной информации по сравнению с другими фирмами, такими как Google, Amazon, PayPal и Apple.

Итак, давайте углубимся в то, как криптография и безопасность поддерживаются в банковской сфере.

Электронный банкинг, который предоставляет различные банковские услуги через Интернет, коренным образом изменил способ ведения бизнеса в банках. Безопасность и конфиденциальность — основные ожидаемые характеристики в сфере онлайн-банкинга. Онлайн-транзакции требуют максимальной безопасности, чтобы избежать возможных мошеннических транзакций любого рода. Шифрование информации является источником безопасности и конфиденциальности в этом онлайн-банке. Безопасность обеспечивается в форме пароля, пин-кода, биометрии, цифровой подписи, стеганографии и т. Д.

Онлайн-транзакции требуют максимальной безопасности, чтобы избежать возможных мошеннических транзакций любого рода. Шифрование информации является источником безопасности и конфиденциальности в этом онлайн-банке. Безопасность обеспечивается в форме пароля, пин-кода, биометрии, цифровой подписи, стеганографии и т. Д.

Криптография вращается вокруг шифрования и дешифрования, где шифрование — это процесс, в котором данные простого текста преобразуются в нечитаемый текст, называемый зашифрованным текстом. а дешифрование — это процесс преобразования данных, которые были отображены нечитаемыми (зашифрованный текст), обратно в их нормальную форму

В 1970-х годах был оценен криптоалгоритм под названием алгоритм Люцифера, разработанный Хорстом Фейстелем, и после некоторых изменений внутренних функций и сокращения размер ключа от 112 до 56 бит, полный алгоритм, который стал стандартом шифрования данных (DES), был опубликован в Федеральном регистре в 1975 году.

Затем появился новый алгоритм. Было два основных алгоритма замены DES. Triple DES (иногда называемый TDES или 3DES) или Advanced Encryption Standard. 3DES трижды использует оригинальный алгоритм DES для шифрования данных. Используя два или три 56-битных ключа DES, в 2002 году появился AES, усовершенствованный стандарт шифрования (AES). В криптографии Advanced Encryption Standard (AES) также известен как алгоритм Rijndael. Rijndael — это повторяющийся блочный шифр, который поддерживает переменную длину блока и длину ключа, заданную как 128, 192 или 256 бит.Мерфи и Робшоу представили альтернативу AES, встраивая AES в шифр BES, который использует алгебраические операции.

ATM

Внедрение банкоматов, также известных как банкоматы, оказалось важным технологическим достижением, которое позволило финансовым учреждениям предоставлять услуги своим клиентам в среде 24X7

В сеть связи встроены различные алгоритмы шифрования для предотвращения несанкционированные транзакции. В настоящее время вводимый в банкомат пин-код должен быть преобразован в зашифрованный шаблон перед отправкой по сети. В каждом банкомате есть зашифрованная панель, которая зашифровывает пин-код банкомата. Раньше ключи добавлялись на банкоматах вручную, теперь ключи могут поступать от коммутатора (систем, к которым подключены банкоматы).

В каждом банкомате есть зашифрованная панель, которая зашифровывает пин-код банкомата. Раньше ключи добавлялись на банкоматах вручную, теперь ключи могут поступать от коммутатора (систем, к которым подключены банкоматы).

Предложена встроенная схема криптобиометрической аутентификации для банковских систем банкоматов. Во время транзакции требуется отпечаток пальца клиента. Изображение отпечатка пальца зашифровывается с помощью трехмерной хаотической карты сразу после его захвата и затем передается на центральный сервер с использованием алгоритма симметричного ключа.Ключи шифрования извлекаются из случайного распределения пикселей в необработанном изображении отпечатка пальца, некоторых стабильных глобальных характеристик отпечатка пальца и из генератора псевдослучайных чисел. В разных раундах итераций используются разные ключи. Расшифровка происходит в банковском терминале с использованием того же ключа. Раньше транзакции в банкоматах шифровались с помощью DES, но процессоры транзакций требовали использования более безопасного Triple DES. По-прежнему было много случаев мошенничества со снятием средств в банкоматах, которые, как часто заявляют банки, являются результатом мошенничества со стороны умных злоумышленников.Алгоритм Advanced Encryption Standard (AES) добавляет поддержку нового стандарта шифрования AES с режимом Cipher Block Chaining (CBC) в IPSecurity (IPSec). Разработка AES инициировала преобразование IPSec и Internet Key Exchange (IKE) и взяла на себя стандарт шифрования данных (DES). AES работает таким образом, что он более безопасен, чем DES: AES предлагает больший размер ключа, при этом гарантируя, что единственный известный подход к расшифровке сообщения для мошенника — это попробовать все возможные ключевые варианты.AES имеет переменную длину ключа — алгоритм может указать 128-битный ключ (по умолчанию), 192-битный ключ или 256-битный ключ. Некоторые из самых передовых технологий шифрования используются для защиты банкоматов.

Карты

Электронная карта позволяет держателю карты произвести оплату или покупку посредством электронного перевода денежных средств. Распространенными типами карт являются кредитные и дебетовые карты. Электронные карты обычно представляют собой пластиковые карты с тиснением, соответствующие стандарту ISO / IEC 7810 ID-1.Электронные карты обычно имеют тисненый номер карты, который соответствует стандарту нумерации ISO / IEC 7812. Магнитные полосы были введены на дебетовых картах в 1970-х годах, когда появились банкоматы. Магнитная полоса могла хранить данные карты, которые можно было прочитать при физическом контакте и считывании на машине, что упрощало вторжение в данные, закодированные на магнитной полосе. Кредитные карты с магнитной полосой также намного легче подделать, чем карты с чипом и PIN-кодом. Поскольку карты с магнитной полосой не требуют ввода PIN-кода, они не обеспечивают защиты от любого вида мошенничества.Причина того, что карты с чипом и PIN-кодом более безопасны, чем карты с магнитной полосой, заключается в том, что для авторизации требуется четырехзначный PIN-код. Это самый простой способ узнать, что владелец карты является настоящим владельцем карты. Все данные и коммуникации защищены криптографией, что затрудняет взлом чипов и PIN-карт. Смарт-чип EMV, где EMV означает Europay, MasterCard и Visa, три компании, которые создали эту систему аутентификации микрочипа для кредитных, дебетовых и банкоматных карт, представляет собой небольшой чип с тиснением на картах

Распространенными типами карт являются кредитные и дебетовые карты. Электронные карты обычно представляют собой пластиковые карты с тиснением, соответствующие стандарту ISO / IEC 7810 ID-1.Электронные карты обычно имеют тисненый номер карты, который соответствует стандарту нумерации ISO / IEC 7812. Магнитные полосы были введены на дебетовых картах в 1970-х годах, когда появились банкоматы. Магнитная полоса могла хранить данные карты, которые можно было прочитать при физическом контакте и считывании на машине, что упрощало вторжение в данные, закодированные на магнитной полосе. Кредитные карты с магнитной полосой также намного легче подделать, чем карты с чипом и PIN-кодом. Поскольку карты с магнитной полосой не требуют ввода PIN-кода, они не обеспечивают защиты от любого вида мошенничества.Причина того, что карты с чипом и PIN-кодом более безопасны, чем карты с магнитной полосой, заключается в том, что для авторизации требуется четырехзначный PIN-код. Это самый простой способ узнать, что владелец карты является настоящим владельцем карты. Все данные и коммуникации защищены криптографией, что затрудняет взлом чипов и PIN-карт. Смарт-чип EMV, где EMV означает Europay, MasterCard и Visa, три компании, которые создали эту систему аутентификации микрочипа для кредитных, дебетовых и банкоматных карт, представляет собой небольшой чип с тиснением на картах

Смарт-карта — это карта со встроенными интегральными схемами, которые может обрабатывать данные, получая ввод с помощью приложения ICC и доставляя вывод.Есть две широкие категории ICC. Смарт-карта, которая называется картой памяти, содержит только компоненты энергонезависимой памяти и, возможно, некоторую особую логику безопасности. Другие микропроцессорные карты содержат энергозависимую память и компоненты микропроцессора. Карта обычно имеет голограмму, чтобы избежать подделки. Позже была разработана идея системы аутентификации с использованием биометрии в сочетании с другими технологиями, такими как нечеткий экстрактор, глобальная система связи (GSM) и радиочастотная идентификация в смарт-карте банкомата.

Мобильный банкинг

Аутентификация пользователей (по телефону или через веб-сайт) — важнейший фактор для любого бизнеса. Введите одноразовый пароль (OTP), который используется для подтверждения личности по беспроводному каналу. Одноразовый пароль (OTP) — это пароль, который действителен только для одного сеанса или транзакции входа в систему. OTP отправляется на зарегистрированный номер мобильного телефона пользователя в виде SMS. Пользователь может получить одноразовый пароль с помощью текстового сообщения, которое может быть использовано для его денежных переводов и платежных операций, а также для входа в Интернет-банк.Ни человек, ни кто-либо другой не могут повторно использовать эти пятизначные одноразовые пароли, сгенерированные с помощью OTP SMS. Но OTP SMS, отправляемый обычно в виде обычного текста, уязвим для различных атак по каналу связи. Пользователь должен знать ПИН-код, чтобы прочитать одноразовый пароль. Пользователь может продолжить бизнес-транзакцию только после этой аутентификации. Этот процесс обеспечивает сквозное шифрование OTP SMS. Зашифрованный OTP может быть расшифрован только в том случае, если 4-значный PIN-код, введенный пользователем на своем мобильном телефоне, является правильным.Поскольку PIN-код известен только пользователю, он обеспечивает два уровня аутентификации. Только если PIN и OTP верны, пользователю разрешается продолжить транзакцию мобильного банкинга, которую он инициировал. Сгенерированный одноразовый пароль шифруется с использованием мощного алгоритма AES. Сгенерированное значение OTP шифруется с использованием мощного алгоритма AES и отправляется пользователям. AES — это итеративный и асимметричный блочный шифр с тремя ключами: 128, 192 и 256 бит. AES использует 128 бит в качестве блока для шифрования и дешифрования.Зашифрованный инструмент AES преобразует входной простой текст в зашифрованный с количеством необходимых повторений на основе ключа шифрования. Метод дешифрования AES использует тот же процесс для преобразования зашифрованного текста обратно в исходный простой текст с использованием того же ключа шифрования. Взломать даже брутфорс очень сложно. Зашифрованный пароль OTP отправляется на мобильный телефон через Bluetooth или модем. Недостатком этого метода является большая нагрузка на систему для шифрования и дешифрования.Лучше использовать OTP в качестве многоуровневой защиты, чем использовать только OTP; Один из способов реализации многоуровневой безопасности — использовать одноразовый пароль вместе с паролем, который принадлежит исключительно пользователю (и никогда не передается пользователю, как это часто бывает с одноразовыми паролями).

Взломать даже брутфорс очень сложно. Зашифрованный пароль OTP отправляется на мобильный телефон через Bluetooth или модем. Недостатком этого метода является большая нагрузка на систему для шифрования и дешифрования.Лучше использовать OTP в качестве многоуровневой защиты, чем использовать только OTP; Один из способов реализации многоуровневой безопасности — использовать одноразовый пароль вместе с паролем, который принадлежит исключительно пользователю (и никогда не передается пользователю, как это часто бывает с одноразовыми паролями).

Goldreich, Одед. Основы криптографии. (1998): 3.

Advanced Encryption Standard (AES), Cisco Systems, Inc. 2004

«Криптография»: http: //en.wikipedia.org/wiki/Cryptography «Как криптография используется в банковской сфере» : www.mbanking.blogspot.com/…/how-crypto-is-being-used-in-banking.ht

«SecureElectronicTransaction (SET)»: http: //en.wikipedia.org/wiki/Secure_Electronic_ Transaction

VS Miller , Использование эллиптических кривых в криптографии, в: H. Williams (Ed.), Advances in Cryptology CRYPTO 85 Proc., Vol. 218 конспектов лекций по информатике, Springer Berlin Heidelberg, 1986, стр. 417–426. DOI: 10.1007 / 3–540–39799- X_31.

Н. Халлер, Система одноразовых паролей s / key, Сетевая рабочая группа.

Кевин Чикомо, Мин Ки Чонг, Алпан Арнаб, Эндрю Хатчисон, «Безопасность мобильного банкинга».

Ян, Дексин и Бо Ян. Новая схема аутентификации по паролю с использованием нечеткого экстрактора со смарт-картой. Вычислительный интеллект и безопасность, 2009. CIS’09. Международная конференция по теме. Vol. 2. IEEE, 2009.

Авхад, Прашант Р. и Р. Сатьянараяна. Схема трехфакторной аутентификации в банкоматах. 2014

Ши, Пейпей, Бо Чжу и Амр Юсеф. Схема ввода поворотного штифта, устойчивая к серфингу через плечо.Интернет-технологии и защищенные транзакции, 2009. ICITST 2009. Международная конференция для. IEEE, 2009.

Ума Диксит. Криптография — Безопасность в электронном банке. IOSR Journal of Business and Management (IOSR-JBM).

IOSR Journal of Business and Management (IOSR-JBM).

Требования к шифрованию для банков и финансовых услуг

Неудивительно, что финансовая отрасль является одной из самых регулируемых в мире. В банковской и финансовой отраслях существуют строгие требования к безопасности данных из-за конфиденциальных и частных данных, с которыми они имеют дело.Хотя GLBA / FFIEC специфичны для этих отраслей, также могут применяться нормативные требования, такие как PCI DSS, SOX, а также законы штата о конфиденциальности. Однако у всех них есть одна общая черта: шифрование, наряду с надлежащим управлением ключами, может означать разницу между публичным уведомлением о взломе и безопасным убежищем.

Какие данные требуют шифрования?

Помимо очевидной личной информации (PII), такой как имена, адреса и номера социального страхования, финансовая отрасль также регулярно обрабатывает данные, которые включают доход, кредитный рейтинг, историю сборов, а также PII членов семьи и закрытые личные данные ( НПИ).

Закон Грэмма-Лича-Блили (GLBA) конкретно требует, чтобы учреждения, ведущие бизнес в США, устанавливали соответствующие стандарты для защиты безопасности и конфиденциальности НКО клиентов. Цели:

- Обеспечение безопасности и конфиденциальности записей и информации о клиентах

- Защищать от любых ожидаемых угроз или опасностей для безопасности или целостности таких записей

- Защита от несанкционированного доступа к информации, который может причинить существенный вред или причинить неудобства любому клиенту

Кроме того, Федеральный экзаменационный совет финансовых учреждений (FFIEC), который «уполномочен устанавливать единые принципы, стандарты и формы отчетности для обеспечения единообразия надзора за финансовыми учреждениями», добавляет:

«Финансовые учреждения должны использовать шифрование для снижения риска раскрытия или изменения конфиденциальной информации при хранении и передаче. ”

”

Между FFIEC и GLBA банки и финансовые учреждения должны шифровать:

- Любая конфиденциальная информация, которую физическое лицо предоставляет вам для получения финансового продукта или услуги (например, имя, адрес, доход, номер социального страхования или другая информация в приложении).

- Любая информация, которую вы получаете о физическом лице в результате транзакции, связанной с вашими финансовыми продуктами или услугами (например, тот факт, что физическое лицо является вашим клиентом, номера счетов, история платежей, ссуды или депозиты, а также покупки по кредитной или дебетовой карте)

- Любая информация, которую вы получаете о физическом лице в связи с предоставлением финансового продукта или услуги (например, информация из судебных материалов или из отчета потребителей).

Шифрование личных данных

Шифрование часто считается самой сложной частью защиты личных данных.Первый шаг, который могут сделать банки и финансовые службы, — это развернуть шифрование, основанное на проверенных и принятых в отрасли алгоритмах, а также с надежной длиной ключа. Примеры проверенных и принятых в отрасли стандартов и алгоритмов шифрования включают AES (128 бит и выше), TDES (минимальные ключи двойной длины), RSA (2048 бит и выше), ECC (160 бит и выше) и ElGamal (1024 бит и выше). См. Специальную публикацию NIST 800-57 для получения дополнительной информации.

В стеке организации существует множество уровней, на которых может быть развернуто шифрование, от операционной системы до уровня приложения и базы данных.Выбор того, где реализовать шифрование, имеет последствия для безопасности. Давайте сосредоточимся на двух наиболее безопасных.

Шифрование на уровне базы данных

Почти все коммерческие базы данных теперь поддерживают некоторое время шифрования в самой базе данных. Шифрование на уровне базы данных дает несколько явных преимуществ:

- Шифрование оптимизировано для производительности базы данных

- Службы шифрования лучше интегрированы с другими службами контроля доступа к базам данных, что приводит к меньшему количеству брешей в безопасности

- Управление ключами шифрования может быть лучше интегрировано в реализацию шифрования

Шифрование на уровне приложений

Шифрование приложений включает использование библиотеки шифрования и службы извлечения ключей. Шифрование на уровне приложения в основном означает, что вы шифруете данные перед тем, как вставлять их в базу данных или другой механизм хранения, и расшифровываете их после получения данных. Он обеспечивает очень детальный уровень управления конфиденциальными данными и позволяет применять элементы управления доступом пользователей, элементы управления доступом к программам, маскирование данных и другие меры безопасности. Многие считают, что шифрование на уровне приложений — самый безопасный способ защиты данных.

Шифрование на уровне приложения в основном означает, что вы шифруете данные перед тем, как вставлять их в базу данных или другой механизм хранения, и расшифровываете их после получения данных. Он обеспечивает очень детальный уровень управления конфиденциальными данными и позволяет применять элементы управления доступом пользователей, элементы управления доступом к программам, маскирование данных и другие меры безопасности. Многие считают, что шифрование на уровне приложений — самый безопасный способ защиты данных.

Управление ключами шифрования

Шифрование настолько безопасно, насколько надежны ваши ключи шифрования.Основные функции решения для управления ключами включают хранение ключей шифрования отдельно от данных, которые они защищают, а также управление ключами шифрования на протяжении всего жизненного цикла, включая:

- Генерация ключей для различных криптографических систем и различных приложений

- Генерация и получение открытых ключей

- Распространение ключей среди предполагаемых пользователей, включая способы активации ключей при получении

- Хранение ключей, включая то, как авторизованные пользователи получают доступ к ключам

- Изменение или обновление ключей, включая правила о том, когда и как следует менять ключи

- Адресация скомпрометированных ключей

- Архивирование, отзыв и указание того, как ключи должны быть отозваны или деактивированы

- Восстановление утраченных или поврежденных ключей в рамках управления непрерывностью бизнеса

- Ведение журнала аудита ключевой деятельности, связанной с управлением

- Установка определенных дат активации и деактивации, а также ограничение периода использования ключей

Как и в случае с шифрованием, крайне важно, чтобы ваше решение для управления ключами соответствовало отраслевым стандартам.Опять же, обратитесь к NIST и поставщикам, у которых есть решение, соответствующее FIPS 140-2. При надлежащем шифровании данных в соответствии с отраслевыми стандартами потеря зашифрованных данных обычно не считается нарушением и не подлежит уведомлению.

При надлежащем шифровании данных в соответствии с отраслевыми стандартами потеря зашифрованных данных обычно не считается нарушением и не подлежит уведомлению.

Руководство FFIEC

FFIEC обеспечивает руководство и надзор за GLBA для банков и финансовых организаций. Они публикуют «Справочник по ИТ-экзаменам», в котором содержится руководство по мерам безопасности ИТ, которые могут или должны использоваться для защиты NPI в рамках GLBA.Согласно Руководству, финансовые учреждения должны использовать шифрование для снижения риска раскрытия или изменения конфиденциальной информации при хранении и передаче. Реализации шифрования должны включать:

- Уровень шифрования, достаточный для защиты информации от разглашения до тех пор, пока разглашение не будет представлять материального риска

- Эффективные методы управления ключами

- Высокая надежность

К счастью, шифрование и управление ключами стало намного проще в развертывании и доступно даже для самых скромных бюджетов.Защищая данные с помощью надежного, основанного на стандартах шифрования, организации могут выполнять требования GLBA / FFIEC и защищать личные данные своих клиентов — даже в случае взлома.

Расшифровка данных OLB f …

У меня есть другое решение, чтобы обойти эту ошибку, @gerdgoebel.

Сообщение об ошибке, которое вы получаете, связано с повреждением шифрования конфиденциальных полей, таких как социальное обеспечение, номера кредитных карт и банковские счета.

У меня есть несколько шагов, которые вы можете выполнить, чтобы обойти это. Прежде чем приступить к устранению неполадок, обязательно создайте переносную копию файла вашей компании, чтобы предотвратить потерю данных в процессе. Когда все будет готово, вот как начать.

Сначала проверьте пользователя QuickBooks Admin на наличие повреждений. Вот как это сделать:

- Войдите в файл своей компании как администратор, а затем измените пароль администратора.

- QuickBooks Desktop (QBDT) повторно зашифрует данные в вашем файле, и это может занять несколько минут.

- Обратите внимание, что в случае сбоя QBDT при шифровании вам придется связаться с нами. Возможно, нам потребуется отправить ваш файл в Data Services, чтобы удалить из файла всю конфиденциальную информацию.

- Выйдите из файла вашей компании.

- Перейдите в файл , выберите Закрыть компанию или Выход из системы , а затем закройте QBDT.

- Снова откройте QBDT и войдите в систему как администратор, чтобы завершить процесс повторного шифрования.

После этого проверьте успешность повторного шифрования.Ниже приведены шаги, как этого добиться:

- Снова запустите утилиту «Проверить данные» и затем проверьте самую последнюю запись в файле журнала.

- Если вы видите любую из следующих ошибок, свяжитесь с нами, чтобы отправить файл в Службу обработки данных для исправления.

> LVL_SEVERE_ERROR — GetMasterKey Failed: Расшифровка не удалась.

> LVL_SEVERE_ERROR — GetDataAccessKey Failed: Расшифровка не удалась. - Обратите внимание, что отправляйте файл в Data Services только в том случае, если пользователь Admin получает ошибку Masterkey.Если нет, вам нужно будет удалить и воссоздать затронутых пользователей.

Если вы не видите сообщений об ошибках, упомянутых выше, перейдите к Solution 2 этой статьи для получения подробных инструкций: Исправить ошибку дешифрования.

Вы также можете посетить этот ресурс, чтобы узнать об Intuit Data Protect как еще одном средстве резервного копирования файла вашей компании: Intuit Data Protect FAQ.

Я здесь, чтобы помочь, если у вас есть дополнительные вопросы об управлении файлом или о чем-либо еще, связанном с QuickBooks.Береги себя и хорошего дня.

Что такое шифрование и почему оно важно?

Многие протоколы связи используют шифрование для обеспечения безопасности соединения. Понимание того, что на самом деле делает шифрование и почему оно важно для всех, — хорошая идея, чтобы вы знали, от чего оно может защитить вас, а от чего — нет.

Понимание того, что на самом деле делает шифрование и почему оно важно для всех, — хорошая идея, чтобы вы знали, от чего оно может защитить вас, а от чего — нет.

Шифрование — это математический процесс шифрования данных с использованием шифра и ключа шифрования.Зашифрованные данные или зашифрованный текст можно расшифровать обратно в исходную форму «открытого текста» только с помощью ключа дешифрования.

При хорошем алгоритме шифрования зашифрованный текст должен быть неотличим от случайного шума или бессмысленных значений. Это делает невозможным определить, являются ли данные даже зашифрованным текстом или это просто шум. Такая конструкция значительно усложняет анализ зашифрованного текста в попытке его расшифровать без использования ключа дешифрования с помощью процесса, называемого криптоанализом.

Совет. Шум представляет собой случайный фоновый статический шум, такой же, как снег или помехи, наблюдаемые на некоторых старых телевизорах, когда на них нет сигнала.

Симметричный и асимметричный

Для некоторых классов алгоритмов шифрования ключ дешифрования будет таким же, как ключ шифрования, в других два ключа различны. Когда ключ дешифрования совпадает с ключом шифрования, это называется симметричным шифрованием. В этом случае ключ шифрования можно рассматривать как пароль, и любой, у кого есть пароль, может зашифровать или расшифровать данные.AES является хорошим примером алгоритма симметричного шифрования, поскольку одно из его применений — защита HTTPS-связи в Интернете.

Совет. HTTPS или защищенный протокол передачи гипертекста — это основной зашифрованный протокол связи, используемый в Интернете.

Асимметричное шифрование использует отдельный ключ шифрования и дешифрования, его также обычно называют криптографией с открытым ключом. Ключ шифрования известен как открытый ключ, он публикуется для всех, кто может использовать его для шифрования данных.Ключ дешифрования известен как закрытый ключ и, как следует из названия, остается закрытым.

Эта форма шифрования может использоваться для обеспечения того, чтобы только предполагаемый получатель мог расшифровать и прочитать зашифрованное сообщение. Распространенным примером алгоритма шифрования с открытым ключом является RSA. RSA также обычно используется в соединениях HTTPS, но только для того, чтобы два компьютера могли безопасно согласовать использование симметричного ключа шифрования.

Совет. Асимметричные алгоритмы шифрования работают медленнее, чем симметричные, которые обеспечивают аналогичные уровни безопасности.Следовательно, асимметричное шифрование используется только для согласования симметричного ключа шифрования в протоколах, требующих скорости и эффективности, таких как HTTPS.

Совет. HTTPS не гарантирует, что вы подключаетесь к нужному веб-сайту. Что он делает, так это гарантирует, что вы подключаетесь к веб-сайту, который вы ввели в строку поиска. Если вы допустили опечатку и случайно перешли на exanple.com, а не на example.com, HTTPS подтвердит, что вы подключены к exanple надежно.com. HTTPS только проверяет безопасность вашего подключения к веб-серверу. HTTPS также не означает, что веб-сайт, к которому вы подключаетесь, не содержит вирусов или другого вредоносного программного обеспечения.

Уровни безопасности