Как убрать капчу в ВК

Вопрос о том, как убрать капчу в ВК, интересует многих пользователей, которые проводят достаточно времени в социальной сети. Капча, внезапно появляющаяся при попытке отправить сообщение в группу или даже при входе в аккаунт, заставляет тратить время на распознавание и ввод символов, снижая положительное впечатление от всей социальной сети. Если общение ведется очень активно, постоянное появление окошек с трудно различимыми буквами может изрядно потрепать нервы даже самому терпеливому человеку. В данной статье рассказано о том, как избежать подобных ситуаций. Однако, обо всем по порядку.

Внимание! Администрация ВКонтакте четко придерживается принципов борьбы со спамом. Именно поэтому при обнаружении подозрительного пользователя, действующего как бот или спамер, система пытается проверить его на «реальность», запрашивая капчу.

Что такое капча

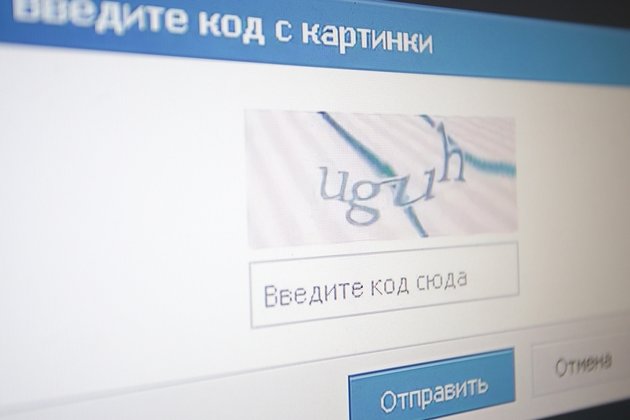

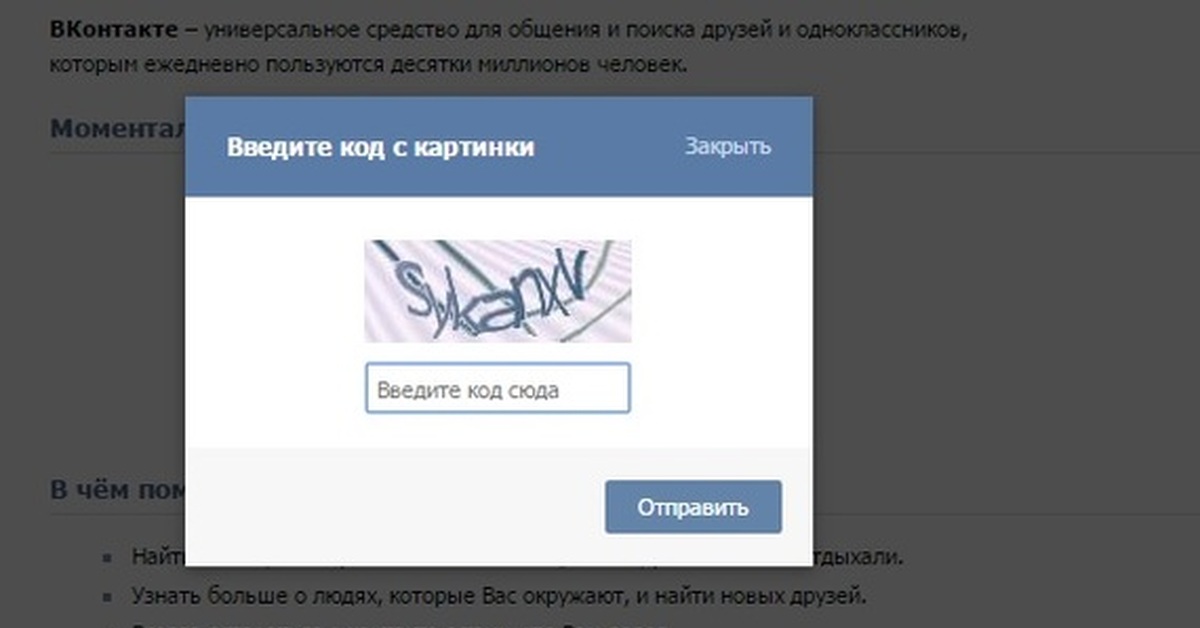

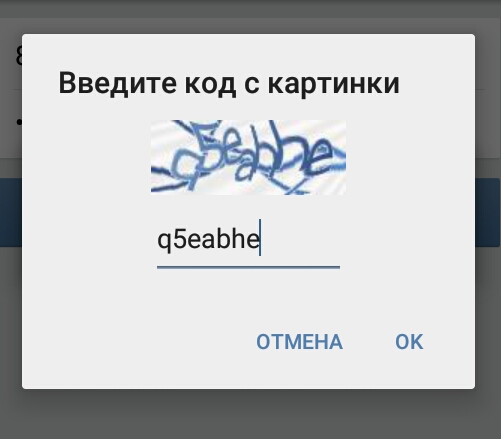

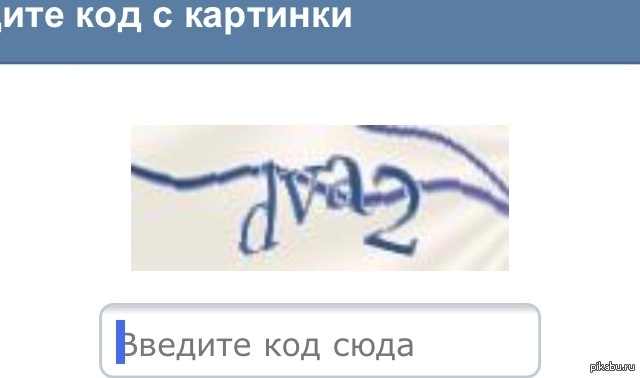

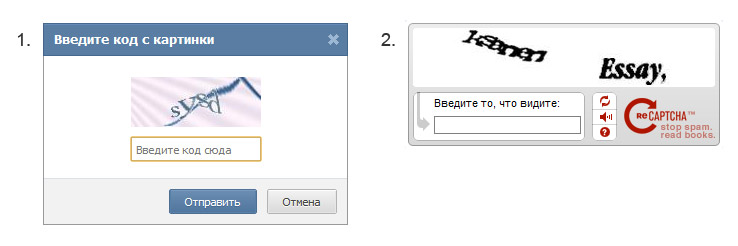

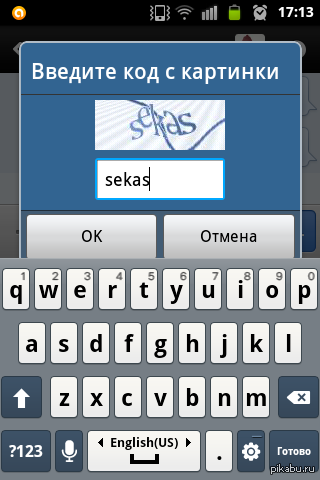

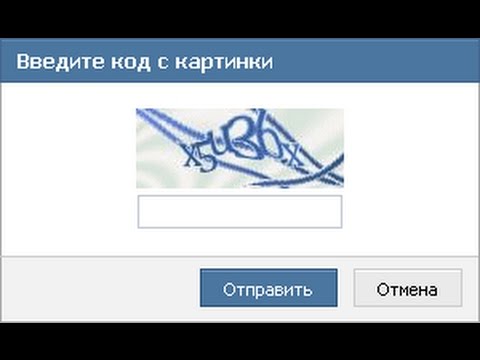

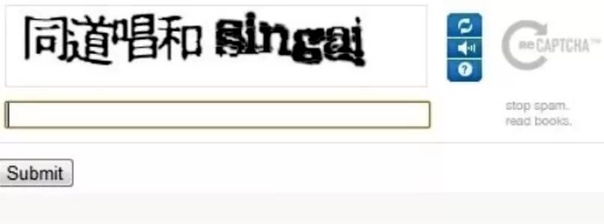

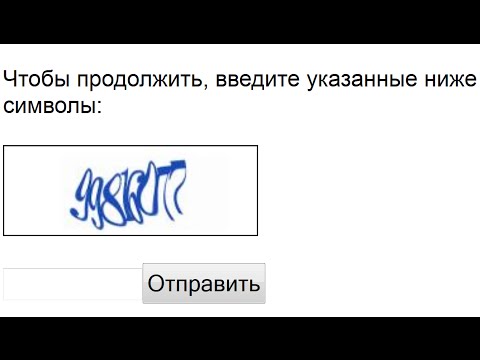

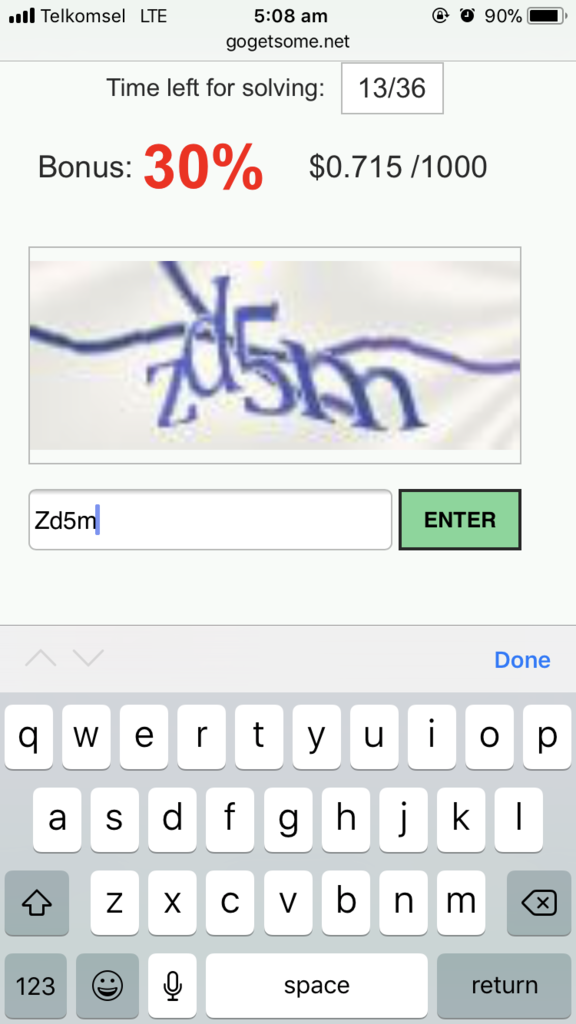

Капча (CAPTCHA) — это компьютерный тест, который позволяет определить, является пользователь живым человеком или ботом. Визуально она представляет собой небольшое окошко с зашифрованной комбинацией букв, цифр или картинок, которые следует повторить в специальном поле. Для человека расшифровка капчи не представляет особой проблемы, однако компьютеру сделать это практически невозможно.

Визуально она представляет собой небольшое окошко с зашифрованной комбинацией букв, цифр или картинок, которые следует повторить в специальном поле. Для человека расшифровка капчи не представляет особой проблемы, однако компьютеру сделать это практически невозможно.

Почему появляется капча

Если на экране то и дело появляется окошко с капчой, то это означает, что пользователь много раз повторяет одно и то же действие. К примеру, оправляет однообразные сообщения, массово рассылает запросы на дружбы или постит одну запись в разных сообществах. В некоторых случаях капча может выступать в роли защиты от юзеров, которые отказались от вступления в группу. Здесь достаточно просто стать участником, и проблема решится сама собой.

Также с капчой сталкиваются люди, рассылающие в ВК ссылки на сторонние сайты, поскольку такие действия более характерны для спам-ботов.

Раньше, капча появлялась у всех юзеров, чьи страницы не были привязаны к номеру мобильного телефона. Они были вынуждены подтверждать каждое действие в социальной сети. Сейчас эта проблема решена, поскольку любая страница регистрируется только при наличии привязки к телефону.

Сейчас эта проблема решена, поскольку любая страница регистрируется только при наличии привязки к телефону.

Как избавиться от капчи

Если Ваши действия попадают под описанные выше ситуации, придется смириться и каждый раз вводить требуемую комбинацию. Но в тех случаях, когда пользователь не нарушает правила социальной сети, убрать капчу можно через настройки личной страницы. Вот небольшая инструкция:

- Войти в свой аккаунт и перейти в раздел «Настройки».

- Выбрать вкладку «Безопасность».

- Войти в раздел «История активности», где выбрать пункт «Показать историю активности».

Здесь размещена информация об IP, дате входа, а также типе используемого браузера. Если IP адрес отличается от вашего, значит, кто-то взломал страницу и использует ее в своих целях. Нужно кликнуть по кнопке «Завершить все сеансы», а затем сменить пароль от аккаунта. Это позволит отключить капчу и навсегда избавиться от назойливой надписи «Введите код с картинки».

IT-специалист и продвинутый пользователь ВК. Зарегистрировался в соцсети в 2007 году.

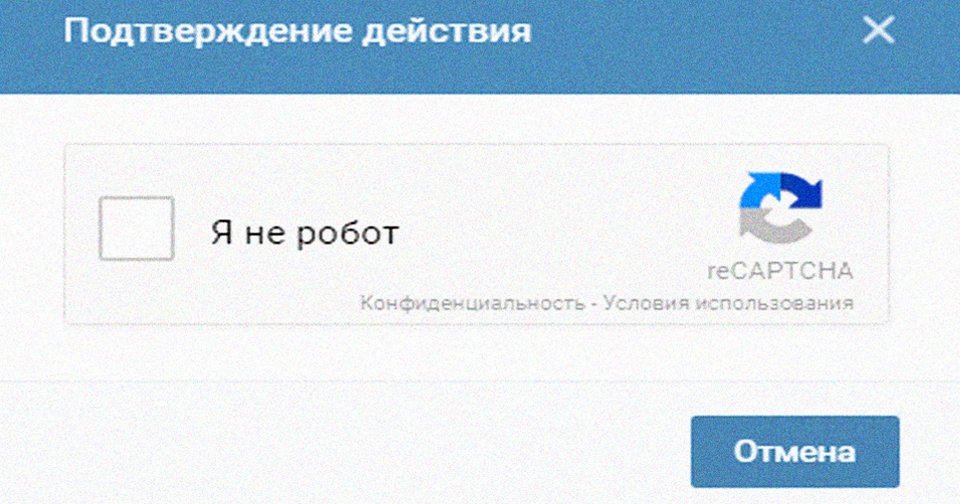

решение проблемы с «Я не робот»

Не могу восстановить доступ к странице ВКонтакте с телефона. В мобильном приложении ВК нажимаю «Забыли пароль», ввожу номер телефона, фамилию. Появляется подтверждение, что я не робот. Ставлю галочку и дальше не идет — после капчи ничего не появляется, либо проверка идет бесконечно. Такая же проблема бывает и в браузере на компьютере. Что делать?

Причина проблемы

Коротко: это глюки приложения ВК или твоего браузера. Проверка на робота, в которой ты ставишь галочку — сторонний сервис. ВК просто его использует, и все это работает недостаточно надежно, поэтому после проверки дальше ничего не идет. Проблему можно решить. Сейчас мы перечислим все способы решения:

ВК просто его использует, и все это работает недостаточно надежно, поэтому после проверки дальше ничего не идет. Проблему можно решить. Сейчас мы перечислим все способы решения:

Решения проблемы

- Если пытаешься восстановить доступ к странице с телефона, то воспользуйся для этого компьютером. Скорее всего, там не будет этой проблемы с «Я не робот». Как только поставишь галочку, появится следующий шаг. Если доступа к компьютеру нет, то ты можешь открыть полную версию сайта и на телефоне (через браузер), но будет мелко и неудобно, придется увеличивать изображение пальцами). Так что нужен хотя бы планшет или ноутбук (но на планшете предпочтительнее использовать не мобильное приложение VK, а именно сайт, через браузер).

- Если же доступа к компьютеру нет, а есть только телефон, то возможные решения такие:

- В случае, когда проблема возникла в браузере (на компьютере, на телефоне), попробуй другой браузер (если другого нет, то скачай бесплатно и установи — Хром, Файрфокс) или решай проблемы с тем, который установлен (очисти временные файлы, отключи все расширения, в том числе блокировщики рекламы — они могут мешать) и попробуй снова.

Когда еще может появляться «Я не робот» и как это убрать?

Проблема с проверкой «Я не робот» также может возникать, если ты совершаешь большое количество похожих действий — например, рассылаешь сообщения разным людям. Срабатывает система защиты от спама, это никак не убрать и не отключить. Советуем в таком случае просто отдохнуть и продолжить позже. Напомним, что рассылка спама и участие в различных накрутках в ВК запрещены, за это твою страницу могут заблокировать.

Смотри также

Капча Бот (Не платит) — отзывы, выплаты. Бот для заработка в телеграм.

Фото: Капча Бот

Перейти

@CaptchaPay_Bot

Категория: Чёрный список ботов

Статус:

Не платит

Просмотров: 39 576

Отзывов: 0

Хочешь начать зарабатывать с помощью своего телефона…? Бот позволит Вам получать деньги за простые действия! Партнеры «Капча Бота» — сервисы Яндекс и Google. Они готовы платить деньги за ввод капчи, для анализа данных и улучшения алгоритма генерации капч.

Они готовы платить деньги за ввод капчи, для анализа данных и улучшения алгоритма генерации капч.

4.5

Уникальность

Подписаться на обновление Капча Бот

При важном изменении описания или статуса вы получите уведомление на E-mail.

(вы не будете подписаны на общую рассылку сайта)

Подписаться

Уже подписались: 2

Информация добавлена: 30-04-2019 21:29

Сообщить про неверную информацию.

Аналоги Капча Бот:

Как убрать капчу при входе в вк

Многие сталкивались с тем, что при выполнении некоторых действий, вконтакте требуется ввести капчу. Давайте разберемся, что это такое. И как можно убрать капчу в вк.

Оглавление:

- Что такое капча

- Как убрать капчу вконтакте

- Заключение

Что такое капча

Если возникает подозрение на то, что вы бот, осуществляете спамные или запрещенные действия, то в рамках социальной сети вконтакте, вас попросят ввести короткий код. Это будет подтверждением, что вы живой человек (см. как определить фейка вконтакте), и операция, которую вы пытаетесь выполнить — безопасна.

как определить фейка вконтакте), и операция, которую вы пытаетесь выполнить — безопасна.

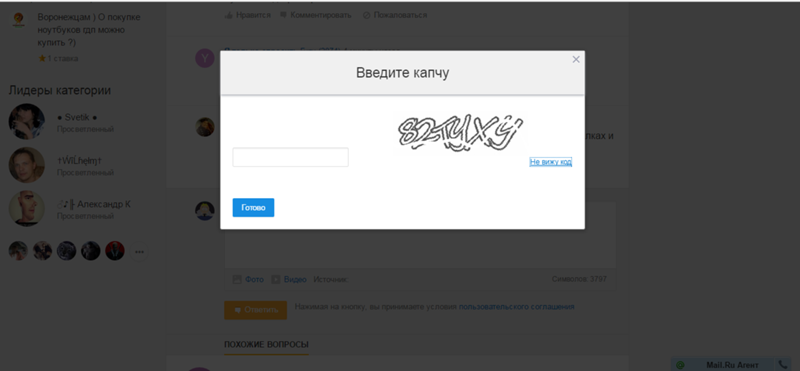

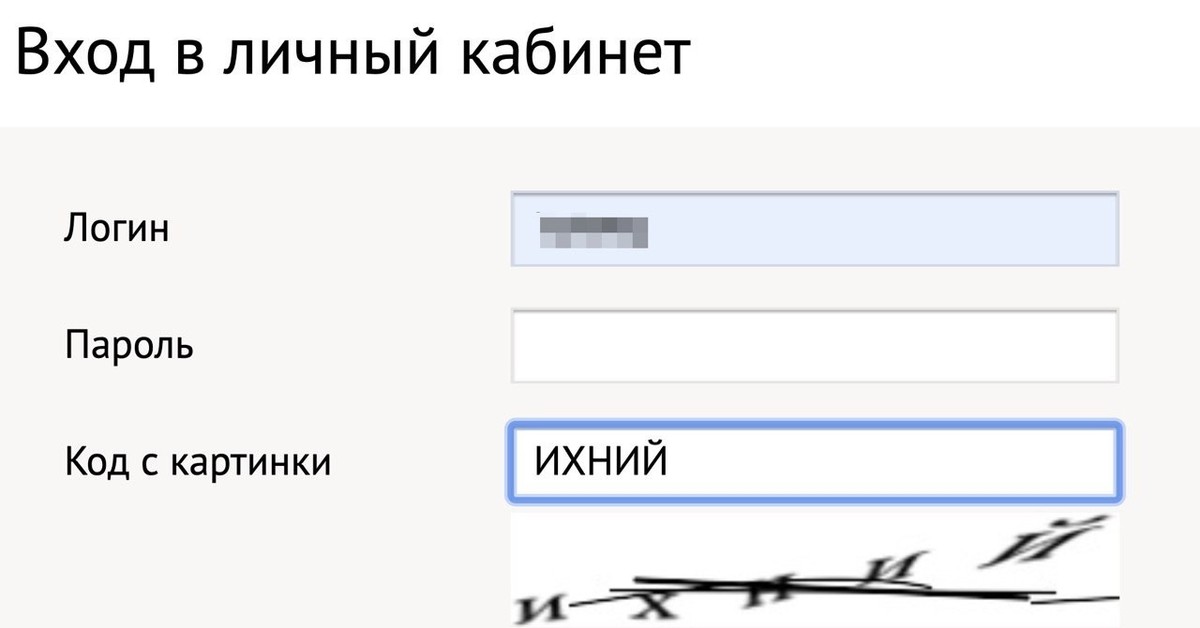

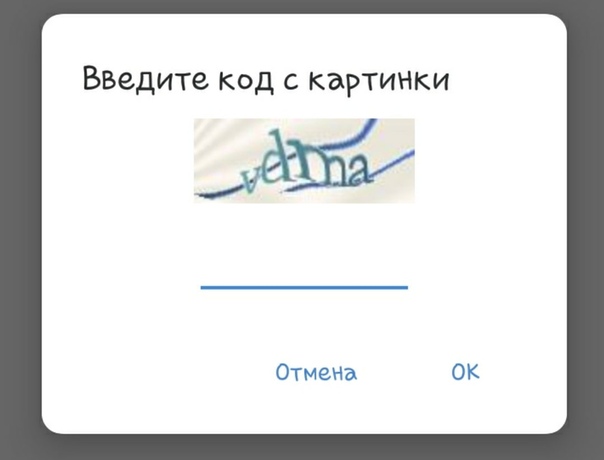

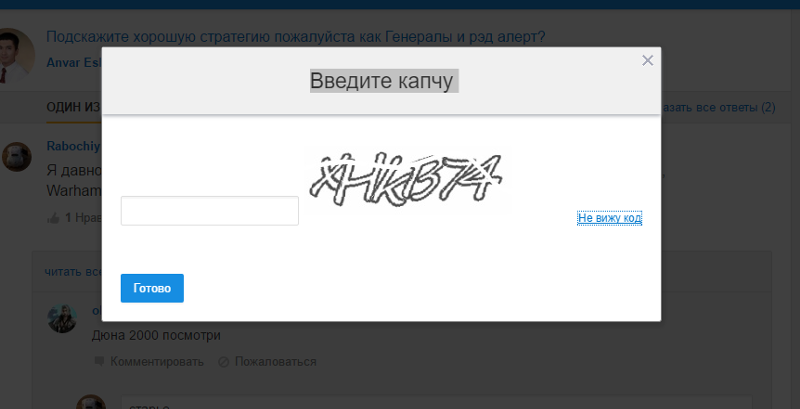

Вот так это выглядит на примере.

Вам нужно ввести указанный код, и нажать кнопку «Отправить».

Как убрать капчу вконтакте

Когда просьба ввести код с картинки возникает при входе в социальную сеть, при попытке оставить комментарий (см. как оставить комментарий вконтакте), или совершить любое другое действие, это очень раздражает. К сожалению, полностью убрать капчу в вк невозможно.

Единственное что я могу вам посоветовать, не совершайте действия, которые могут быть расценены как спам (см. что означает спам вконтакте).

Заключение

Читайте также:

Когда вы можете попасть под подозрение в совершении автоматических действий? При попытке повторить одно и тоже. Например, отправка заявок в друзья, большому количеству пользователей, за короткий промежуток времени. Или массовая отправка сообщений (см. как отправить сообщения всем друзьям в контакте). В каждом из случаев, вас попросят ввести капчу.

В каждом из случаев, вас попросят ввести капчу.

Что может помочь? Обязательно привяжите мобильный телефон к своей странице (см. как отвязать номер от вк). Так вы в разы сократите количество запросов на подтверждение того, что вы реальный человек.

Вопросы?

Вам помогла эта информация? Удалось решить возникший вопрос?

Понравилась статья? Пожалуйста, подпишитесь на нас Вконтакте!

Мой мир

Одноклассники

Google+

Загрузка…

«Ломай меня полностью!» Как одни алгоритмы генерируют капчу, а другие её взламывают

CAPTCHA – полностью автоматизированный

публичный обратный тест Тьюринга для различения

компьютеров и людей путем

автоматической настройки определенных заданий, которые трудны для компьютеров,

но просты для людей. Эта технология

Эта технология

стала стандартом безопасности, используемым для

предотвращения автоматического

голосования, регистрации, спама, словарных

атак на пароли веб-сайтов и т. п.

Существующие капчи

разделяют на

три категории: текстовые, графические

и аудио/видео. Ниже мы рассмотрим, как генерируются различные капчи и какие успехи сейчас есть с их обходом. Не ругайте за качество изображений – мы взяли рисунки из научных публикаций, на которые даём ссылки =) Полный список публикаций, взятых для анализа, приведён в конце статьи.

1.1. Текстовая капча

Текстовые капчи

являются наиболее часто используемыми,

но из-за простой

структуры они и наиболее уязвимы. Такой вид капч,

как правило, требует распознать геометрически искаженную

последовательность, состоящую из букв или цифр.

Для повышения безопасности

применяются различные

механизмы защиты,

которые можно разделить на антисегментационные и антираспознавательные. Первая группа механизмов нацелена на ухудшение процесса выделения отдельных символов, вторая – на распознавание самих символов. На Рис. 1 сведены в табличное представление примеры капч для различных подходов.

Рис. 1. Способы защиты капчи

1.1.1. Полые символы

В случае стратегии создания капчи «полые символы» для

формирования каждого символа используются

контурные линии.

Рис. 2. Полая капча

Такие символы трудно сегментировать, но они легко видны людям. К сожалению, этот механизм не так безопасен, как ожидалось. В исследованиях Гао [1] сверточная нейронная сеть успешно распознает от 36% до 89% изображений (в зависимости от типа искажений и обучающей выборки).

К сожалению, этот механизм не так безопасен, как ожидалось. В исследованиях Гао [1] сверточная нейронная сеть успешно распознает от 36% до 89% изображений (в зависимости от типа искажений и обучающей выборки).

1.1.2. Перекрытие символов

Объединение и перекрытие символов (англ. сrowing characters together, CCT) усложняют сегментацию, но при

этом также снижает

удобство для чтения пользователем. То есть и сами люди не всегда успешно могут обойти такую капчу.

Рис. 3. Перекрытие и CCT

Исследователям из Китая и Пакистана удалось взломать CTT с вероятностью от 27.1% до 53.2% [2].

1.1.3. Фоновые шумы

Рис. 4. Фоновые шумы

4. Фоновые шумы

Google’s reCAPTCHA, использующая изображения из Street View, ломается в 96% случаев [3].

1.1.4. Двухуровневая структура

Двухуровневая структура

представляет собой вертикальную

комбинацию двух горизонтальных

капч, что усложняет сегментацию изображения.

Рис. 5. Двухуровневая структура

Гао [4] предложил подход к сегментации для разделения изображения капчи как по вертикали, так и по горизонтали, и добился успеха в 44.6% (9 с на изображение), используя свёрточную нейронную сеть.

1.2. Капча-изображение

1.2.1. Капча на основе отбора

В случае капчи на основе отбора пользователи должны выбрать

правильные ответы в соответствии с

подсказкой для капчи,

основанной на выборе. Это самая простая

Это самая простая

форма капчи

на основе изображений. Например, нужно выделить среди предъявленных изображений все машины, все дорожные знаки, все светофоры.

Рис. 6. Различные примеры капчи на основе отбора

Голль [5] предложила использовать

метод опорных векторов (SVM)

для различения изображений кошек и

собак в капче

Asirra с

вероятностью

успешного распознавания

82.7%.

Команда Гао [6] использовала

OpenCV для обнаружения лиц во FR-CAPTCHA. Удалось получить вероятность обнаружения

от 8% до 42% с обработкой изображения менее, чем за 14 секунд.

FaceDCAPTCH была распознана

с вероятностью 48% в среднем за 6.2 секунды.

Сотрудники Колумбийского

университета обошли reCAPTCHA и Facebook CAPTCHA с

вероятностью

70. 78% и 83.5% соответственно.

78% и 83.5% соответственно.

1.2.2. Капча на основе кликов

В 2008 году Ричард Чоу с коллегами [7]

впервые предложили капчу, основанную на

кликах. Она требует от пользователей

нажимать на символы, находящиеся на

сложном

фоне в соответствии с подсказкой, как

показано на Рис. 7.

Рис. 7. Капчи на основе кликов

Такие кликовые капчи имеют два защитных

механизма: антивыявление и

антираспознавание. Правильное

распознавание символов с развитием

машинного обучения уже не является

сложной задачей. Поэтому почти все

механизмы защиты ориентированы на то,

чтобы помешать злоумышленникам правильно

выявить символы.

1.2.3. Капча на основе перетаскивания

Капча на основе перетаскивания

определяет,

является ли пользователь человеком, через трек мыши, скорость перемещения

указателя и время отклика.

Рис. 8. Капча на основе перетаскивания

Пользователям необходимо повернуть изображение предмета так, чтобы он находился в естественном положении. Например, перевернуть изображение стола так, чтобы он оказался на ножках. Это просто для человека, но трудно для ботов.

1.3. Аудио/видеокапчи

1.3.1 Аудиокапча

Эта капча

обычно рассматривается как альтернатива

зрительной

в случае пользователей с ослабленным

зрением. Слушателям предлагается выполнить

задание исходя из того, что они услышали, например, определить конкретный звук,

например, звук колокольчика или фортепиано [8].

Рис. 9. Аудиокапча

9. Аудиокапча

Существует еще один тип капчи на основе аудио, в котором от пользователей требуется не просто слушать, а произносить. Например, Гао [9] предложил звуковую капчу (Рис. 9), в которой пользователь должен зачитать предложение, выбираемое случайным образом из книги. Сгенерированный аудиофайл анализируется, чтобы определить, является ли пользователь человеком.

Но и аудиокапча взламывается: ученые из Стэнфордского университета научились взламывать аудиокапчу с вероятностью 75%.

1.3.2 Видеокапча

В видеокапче пользователям предоставляется

видеофайл, и они должны выбрать

предложение, которое описывает движение

человека на видео.

Рис. 10. Сводная таблица. Типы капч

Сводная таблица. Типы капч

Японские исследователи использовали решение на базе HMM (скрытой марковской модели) и получили точность 31.75%.

Рассмотрим теперь, как именно для взлома капчи используются нейронные сети.

В 2017 году

Гао Хуан, Чжуан Лю и другие [10] построили 4

глубоких свёрточных нейронных сети с архитектурой, называемоей теперь DenseNet. Плотные блоки нейронных сетей чередовались со слоями skip-connection (Рис. 10). Вход каждого слоя в блоке являлся объединением выхода всех

предыдущих слоев. Это отличало новую архитектуру от традиционных на тот момент нейросетей, где слои были соединены последовательно.

Рис. 11. DenseNet с тремя плотными блоками [11]

Архитектура DenseNet имеет ряд преимуществ: она решает проблему дисперсии и эффективно использует особенности всех предшествующих сверточных слоев, понижая вычислительную сложность параметров сети и демонстрируя хорошую производительность классификации.

Примером вариации архитектуры DenseNet является нейросеть DFCR. Исходные

изображения капчи

размером 224×224

проходили через слой

свертки

и объединялись в пулы для

вывода изображений размером

56×56. После

этого поочередно

соединялись 4 «плотных» блока, чередуясь с переходными слоями (Рис. 11). Структура

переходного слоя позволяла уменьшить размерность карты признаков и ускорить вычисления.

Рис. 12: Архитектура DFCR на примере распознавания изображения с символами «W52S» [11]

Далее карты признаков использовались для проверки соответствия карты и класса. Значения в каждой карте признаков суммировались для получения среднего значения, которое принималось за значение класса и выводилось в соответствующий softmax-слой классификации.

Эксперименты показывают, что DFCR не только сохраняет основные преимущества DenseNet, но и снижает потребление памяти. Кроме того, точность распознавания капчи с фоновым шумом и наложенными друг на друга символами выше 99.9% [11].

Кроме того, точность распознавания капчи с фоновым шумом и наложенными друг на друга символами выше 99.9% [11].

Рис. 13. Процесс обучения генератора текстовых капч на GAN [12]

Генератор

капч на GAN (генеративно-состязательная сеть) cостоит

из двух частей:

1) сеть, создающая

капчи, приближенные к оригинальным; 2) нейросеть, отличающая

искусственную капчу от

настоящей (солвер).

Перед

подачей капчи солверу, в ней удаляются

использованные средства

защиты и нормализуется

шрифт. Например, производится заполнение полых символов и

нормализация промежутков между

ними. Модель препроцессинга

основывается на Pix2Pix.

Рис. 14. Схема алгоритма. Сначала используется небольшой датасет реальных капч для обучения синтезатора капчи (1). Далее генерируются искусственные капчи (2) для обучения солвера (3). Совершенствование солвера (4) [12]

Сначала используется небольшой датасет реальных капч для обучения синтезатора капчи (1). Далее генерируются искусственные капчи (2) для обучения солвера (3). Совершенствование солвера (4) [12]

Затем генерируется большое количество капч с маркировкой, которые используются для обучения солвера. Обученный солвер принимает капчу после препроцессинга и выдает соответствующие символы. Тонкая настройка солвера происходит с помощью небольшого набора вручную размеченных капч, которые собираются с целевого сайта.

В качестве конкретной свёрточной нейронной сети хорошим вариантом оказалось использование архитектуры LeNet-5, которая изначально применялась для распознавания одиночных символов. Добавление двух сверточных слоев и трех слоев пулинга расширило ее возможности до распознавания нескольких символов.

Рис. 15: Алгоритм тренировки солвера [12]

15: Алгоритм тренировки солвера [12]

Информация, полученная на ранних слоях нейронных сетей, полезна для решения множества других классификационных задач. Более дальние слои более специализированы. Это свойство используется для калибровки солвера, чтобы избежать систематической ошибки или переобучения.

Выходной слой солвера состоит из ряда нейронов с одним нейроном на символ. Например, если в капче n символов, выходной слой будет содержать n нейронов, где каждый нейрон соответствует возможному символу. Если количество символов не фиксировано, то необходимо тренировать солвер для каждого возможного n.

Результаты вероятности взлома :

- Перекрытие (в зависимости от сложности) – от 25.1% до 65%

- Поворот (15°, 30°, 45°, 60°) – 100%, 100%, 99.

85%, 99.55%

85%, 99.55%

- Искажение – 92.9%

- Эффект волны – 98.85%

- Комбинация вышеперечисленных – 46.30%

Чтобы распознать последовательность

символов без сегментации, можно использовать модель, состоящую из свёрточной нейронной сети, соединенной с нейросетью с долгой

краткосрочной памятью (LSTM) и

механизмом внимания.

Рис. 16. Обзор архитектуры

Свёрточная нейронная сеть представляет собой энкодер,

извлекающий признаки из

капчи. Исходное изображение представляется в виде линейного векторного пространства. Созданный энкодером вектор признаков обозначается fijc, где i и j – индексы местоположения на карте признаков, c – индекс каналов.

LSTM

работает

как декодер и переводит

вектор признаков в текстовую

последовательность. В отличие от рекуррентной нейронной сети, LSTM умеет хранить информацию в

течение длительных промежутков времени.

В традиционной

модели sequence-to-sequence на каждом временном

шаге

на вход передается вектор

f. Но узким

местом стандартной модели является то, что вход является постоянным. Механизм

внимания позволяет декодеру игнорировать

неактуальную информацию, сохраняя при

этом наиболее значимую информацию

о векторе f. Различным частям вектора

признаков присваиваются различные веса,

так что модель может фокусироваться на каждом шаге на определенной части вектора, делая прогнозы более

точными. Это является основной

причиной того, что предложенный

метод

может распознавать отдельные символы без сегментации.

В экспериментах для

декодирования использовалась

сокращенная

модель Inception-v3. Декодер состоял из LTSM-ячеек,

Декодер состоял из LTSM-ячеек,

каждая

из которых содержала 256 скрытых

нейронов.

Количество

ячеек LSTM равнялось максимальной длине строки

капчи.

Для всей структуры число обучаемых параметров составило 9 млн.

В зависимости от исходного размера каждая капча масштабировалась так, чтобы короткая сторона находилась

в диапазоне от 100 до 200 пикселей. На

тренировочном этапе модель тренировалась по стохастическому градиентному спуску с использованием

момента 0.9. Скорость обучения равнялась 0.004. На обучение было потрачено 200

эпох с размером батча 64.

Рис. 17. CCT-капчи

После каждой эпохи происходила проверка модели. Если производительность модели была лучше, чем у текущей лучшей модели, веса лучшей модели обновлялись. В качестве данных для эксперимента были собраны CCT-капчи (текст с перекрытием) (Рис. 17).

Для

образца капчи

в тестовом наборе полная прогнозируемая

последовательность символов считалась

правильно определенной

только

в том случае, если она была идентична

ответу, помеченному вручную. Для выборки в 10 000

Для выборки в 10 000

образцов (обучающая и тестовая в соотношении 3:1) вероятность успешного

распознавания составила 42.7%. По мере

увеличения количества образцов до 50

000, 100 000, 150 000 и 200 000 вероятность

увеличилась

до

87.9%, 94.5%, 97.4% и 98.3% соответственно.

Обучение с подкреплением использовалось для обхода Google reCAPTCHA v3 [14].

Взаимодействие

бота со средой было смоделировано как марковский

процесс принятия решений (MDP).

MDP задавался кортежем

(S, A, P, r), где S – конечное множество состояний, A – конечное множество действий, P – вероятность перехода между состояниями P(s, a, s’), r – вознаграждение, получаемое после перехода в состояние s’ из состояния s с вероятностью P.

Целью похода было найти оптимальное правило π*, которое

максимизирует ожидаемые вознаграждения

в будущем. Предположим, что правило

Предположим, что правило

параметризируется набором весов w,

таким, что π = π(s, w). Затем

задача задается как

где γ – некоторая константа

(discount factor), rt – вознаграждение

в момент времени t.

Обучение с подкреплением оценивает градиенты

по формуле

Для прохождения reCAPTCHA

пользователь перемещает курсор, пока не установит флажок

reCAPTCHA. В зависимости

от этого взаимодействия система reCAPTCHA «наградит» пользователя баллом. Этот

процесс был смоделирован

как MDP, где пространство

состояний

S – это возможные позиции курсора на

веб-странице, а пространство действий A = {вверх,

влево, вправо,

вниз}.

Такой подход делает задачу похожей на задачу

grid world.

Как

показано на Рис. 18, отправной точкой

является начальная позиция курсора, а целью

является позиция reCAPTCHA. Для каждого теста отправная точка выбирается

случайным образом из верхней правой

или верхней левой области. Затем строится

сетка, где каждый пиксель между начальной

и конечной точками является возможным

положением курсора. Размер

ячейки c – количество пикселей между

двумя последовательными позициями.

Например, если курсор

находится на позиции (x0, y0) и совершает

действие влево, то следующей позицией

будет (x0 – c, y0).

Рис. 18. Сетка в MDP [14]

В

каждом тесте

позиция

курсора случайная,

бот

выполняет

последовательность действий до достижения

reCAPTCHA или предела T, где a и b – это высота и ширина сетки соответственно.

По

окончании теста

бот

получает

обратную связь от

reCAPTCHA, как и любой обычный пользователь.

В

большинстве

предыдущих работ для автоматизации действий веб-браузера использовался Selenium, однако он часто проваливал тест, так как в HTTP-запросах обнаруживался автоматически

сгенерированный заголовок и другие

дополнительные переменные, которые

отсутствуют в обычном браузере.

Эту

проблему можно решить двумя разными

способами. Первый заключается в создании

прокси для удаления автоматического

заголовка. Второй вариант

заключается в запуске браузера из

командной строки и управлении мышью с

помощью специальных пакетов Python, таких,

как библиотека PyAutoGUI.

Забавно,

что симуляции, выполняемые в браузере

с подключенным аккаунтом Google, с большей

вероятностью проходили проверку, чем симуляции без авторизации.

В

экспериментах с discount factor γ

= 0.99, скоростью обучения

– 10-3

и размером батча 2000. капча взламывалась с вероятностью

97.4%.

Как можно заметить уже из этой статьи, машинное обучение имеет высокий порог вхождения, а ведь все, что было описано в публикации – только вершина айсберга. Если копать глубже, то скоро можно претендовать на звание джуниора по нейронным сетям =)

А ведь для реальной работы нужна команда специалистов и аренда вычислительных мощностей. Добавим к этому время обучения/переобучения сетей, растущее количество видов капч, разнообразие языков, и получится, что быстрее и дешевле воспользоваться онлайн-сервисами, где капчи решают живые люди.

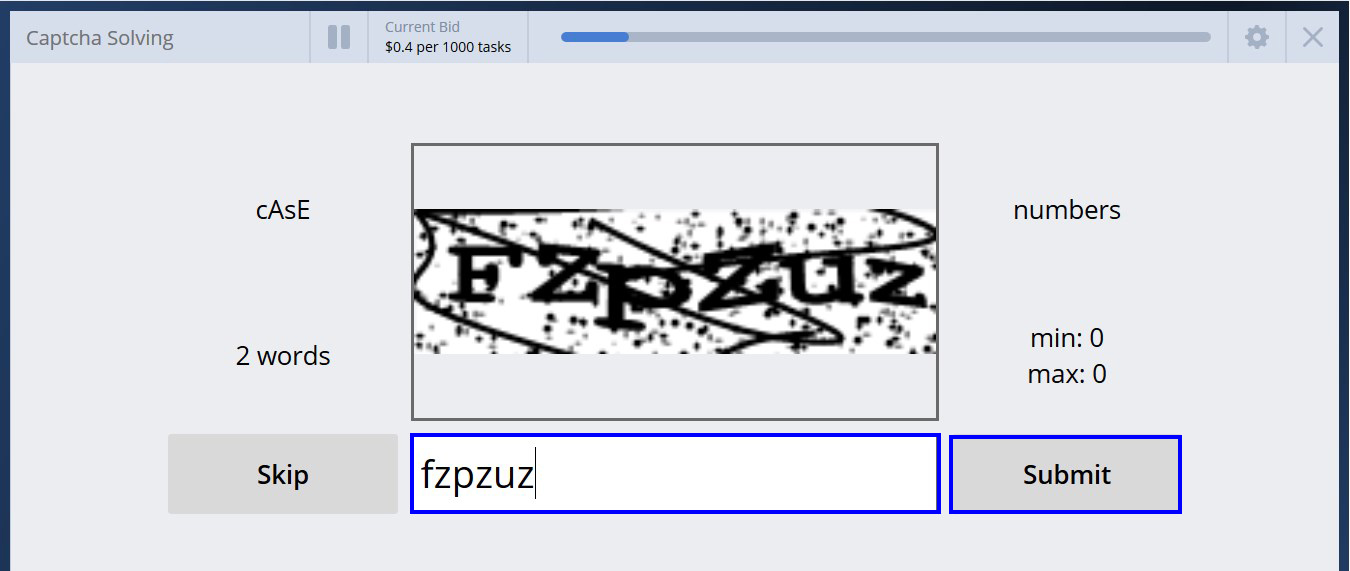

Среди подобных сервисов выделяется ruCaptcha. На сервисе есть тонкая настройка солвера: количество слов, регистр, цифры и/или буквы, язык (55 на выбор), математические действия и т. д.

На сервисе есть тонкая настройка солвера: количество слов, регистр, цифры и/или буквы, язык (55 на выбор), математические действия и т. д.

Решаются следующие виды капч: обычная текстовая, ReCaptcha версий 2 и 3, GeeTest, hCaptcha, ClickCaptcha, RotateCaptcha, FunCaptcha, KeyCaptcha.

Взаимодействие с сервером происходит через API, то есть можно встроить решение в собственный продукт. Есть функция возврата за неправильное распознавание, а на возникшие вопросы отвечает техподдержка (адекватная в сравнении с конкурентами).

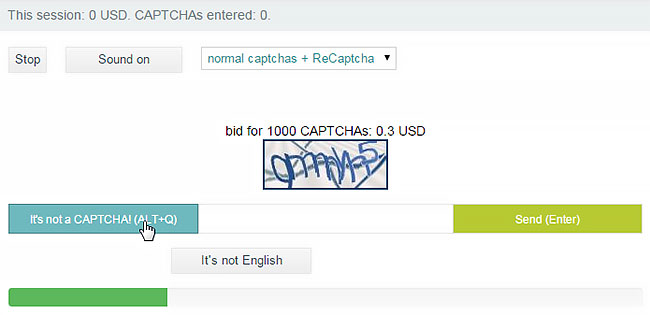

Конечно, за решение капч, сервис платит конкретным людям, готовым решать задания за небольшую плату. Соответственно эти деньги сервис берёт у клиентов, которым не приходится заниматься рутиной. Расценки на момент написания статьи были следующие: 1000 капч взламывались не более, чем за 44 ₽ (в среднем 7. 5 с на капчу), 1000 рекапч за 160 ₽ (в среднем 32 с на капчу). То есть единая цена независимо от нагрузки и от того, сколько заплатили другие заказчики.

5 с на капчу), 1000 рекапч за 160 ₽ (в среднем 32 с на капчу). То есть единая цена независимо от нагрузки и от того, сколько заплатили другие заказчики.

Для сравнения: один мидл-специалист по машинному обучению обойдется на рынке минимум в 150 000 ₽/мес.

Напишите, если пользовались сервисом – интересно узнать ваше мнение (пока мы основываемся на мнении авторов следующих статей: англоязычная и три русских: раз, два, три).

Источники

[1]

Gao, H., Wang, W., Qi, J., Wang, X., Liu, X., & Yan, J. (2013,

November). The robustness of hollow CAPTCHAs. In Proceedings of the

2013 ACM SIGSAC conference on Computer & communications security

(pp. 1075-1086). ACM.

[2] Hussain, R. , Gao, H., & Shaikh, R. A. (2017). Segmentation of connected characters in text-based CAPTCHAs for intelligent character recognition. Multimedia Tools and Applications

, Gao, H., & Shaikh, R. A. (2017). Segmentation of connected characters in text-based CAPTCHAs for intelligent character recognition. Multimedia Tools and Applications

[3] Goodfellow, I. J., Bulatov, Y., Ibarz, J., Arnoud, S., &

Shet, V. Multitdigit Number Recognition from Street View Imagery

using Deep Convolutional Neural Networks.

[4] Gao, H., Tang, M., Liu, Y., Zhang, P., & Liu, X. (2017).

Research on the Security of Microsoft’s Two-Layer Captcha. IEEE

Transactions on Information Forensics and Security, 12(7), 1671-1685.

[5] Golle, P. (2008, October). Machine learning attacks against

the Asirra CAPTCHA. In Proceedings of the 15th ACM conference on

Computer and communications security (pp. 535-542). ACM.

[6] The robustness of face-based CAPTCHAs. Haichang Gao, Lei Lei,

Haichang Gao, Lei Lei,

Xin Zhou, Jiawei Li, Xiyang Liu. Institute of Software Engineering,

Xidian University.

[7] Chow, R., Golle, P., Jakobsson, M., Wang, L., & Wang, X.

(2008, February). Making captchas clickable

[8] The SoundsRight CAPTCHA: an improved approach to audio human

interaction proofs for blind users. Jonathan Lazar, Jinjuan Heidi

Feng, Tim Brooks, Genna Melamed, Jon Holman, Abiodun Olalere, Nnanna Ekedebe, and Brian Wentz

[9] Gao, H., Liu, H., Yao, D., Liu, X., & Aickelin, U. (2010,

July). An audio CAPTCHA to distinguish humans from computers.

[10] G. Huang, Z. Liu, L. V. D Maaten, et al., Densely connected

convolutional networks, Proceedings of the IEEE Conference on

Computer Vision and Pattern Recognition, (2017), 2261–2269

[11] CAPTCHA recognition based on deep convolutional neural

network

[12] Yet Another Text Captcha Solver: A Generative Adversarial

Network Based Approach Guixin

[13] An end-to-end attack on text CAPTCHAs

[14] Hacking Google reCAPTCHA v3 using Reinforcement Learning

почему просит ввести код с картинки

Как убрать капчу в ВК при входе? Многие пользователи задают такой вопрос. Попробуем разобраться в нем и предложить варианты решения.

Попробуем разобраться в нем и предложить варианты решения.

Зачем нужна капча?

Капча – защита от ботов. Обычно она используется при совершении каких-то подозрительных действий. Среди них:

- Посещение страницы с нескольких IP-адресов.

- Отсылка большого количества сообщений.

- Добавление в друзья множества людей.

- Сомнительные действия, похожие на автоматические.

- Любые операции, которые воспринимаются в виде робота.

- Несколько неправильных вводов пароля.

Во всех подобных случаях не обойтись без дополнительной проверки. Стоит уточнить ряд факторов:

- При каких обстоятельствах появляется капча.

- Сколько устройств используется для посещения социальной сети.

- Применяется одна точка доступа или несколько.

- Не исключено, что используется динамический IP.

- Совершаете ли вы действия, похожие на автоматические.

Капча – естественная защита от ботов. Она создана в социальной сети, чтобы ограничить их активность и затруднить функционирование различных программ. Но стоит дополнительно изучить собственные действия и найти вероятную причину применения капчи против вас.

Но стоит дополнительно изучить собственные действия и найти вероятную причину применения капчи против вас.

Что делать?

При входе в ВК просит ввести код с картинки, как убрать? Не можем обещать полного избавления от него. Но готовы предложить ряд методов по борьбе с данной проблемой.

Первый вариант – перестать делать многократно повторяющиеся действия. Система воспринимает человека в виде программы и желает проверить его. Поэтому стоит переосмыслить использование социальной сети.

Дополнительно следует проверить IP-адреса, с которых происходит посещение ВК. Сделать это просто:

- Зайдите на сайт.

- Откройте раздел с настройками.

- Проследуйте в безопасность.

- Откройте данные о последних входах.

- Указывается время посещения и адрес, тип браузера или приложения.

Если IP меняется, то ВК может начать проверять пользователя и выдавать коды. Постарайтесь уменьшить количество адресов и проследите за ситуацией.

Очистите историю использования. Некоторым людям подобный вариант помогает избавиться от проблем. В дальнейшем проверьте функционирование социальной сети, исчезла ситуация или нет.

Некоторым людям подобный вариант помогает избавиться от проблем. В дальнейшем проверьте функционирование социальной сети, исчезла ситуация или нет.

Последний способ – обращение в администрацию. Все описанные методики не помогли убрать капчу? Тогда напишите в техническую поддержку и расскажите о ситуации. Сотрудники тщательно изучат проблему и предложат решение.

Неправильный ввод пароля, как одна из причин

Почему при входе в ВК просит ввести код с картинки, как убрать? Распространенная причина проблемы – неправильно указан пароль несколько раз. Система воспринимает пользователя в качестве робота, занимающегося подбором кода. Поэтому для обеспечения безопасности вводятся ограничения.

Фактически их нельзя обойти. Если хотите зайти на страницу, то в любом случае придется правильно ввести капчу. Другого варианта у пользователя нет, не тратьте времени на поиск решения.

Конечно, не всегда просто сразу указать капчу. Но количество попыток огромное, рано или поздно вы сможете распознать код. Важно не нервничать, внимательно изучить капчу и указать символы. Такой подход позволит сэкономить много времени.

Важно не нервничать, внимательно изучить капчу и указать символы. Такой подход позволит сэкономить много времени.

В следующий раз будьте внимательны и постарайтесь правильно указать пароль от страницы с первого раза. Тогда удается избежать дополнительных проблем и не будет появляться капча.

Не можете ввести код? Как вариант, можно выйти с сайта, немного подождать и зайти еще раз. Укажите пароль, если он правильный, то система сразу допустит пользователя на сайт.

Теперь вы знаете, зачем нужна капча и как можно избавиться от нее. ВК активно использует код для защиты, и он нашел широкое применение в социальной сети. Капча может появляться не только при входе, но и во время посещения различных страниц.

Выполняете множество повторяющихся действий? Тогда система заблокирует пользователя и заставит вводить дополнительные коды. Это стандартная процедура для проверки безопасности и выявления ботов.

Советы:

- Всегда старайтесь указать пароль с первого раза.

- Не выполняйте действия, которые могут показаться автоматическими.

- Не занимайтесь рассылкой сообщений и откровенным спамом.

- Не стоит расставлять множество лайков и приглашать десятки пользователей в друзья.

Взлом капчи за 0.05 секунд с помощью Машинного Обучения

Оказывается, нейросети уже давно могут «притворяться» людьми — рассказываем про новую модель генеративно-состязательной сети (GAN), которая распознаёт системы CAPTCHA на 32 посещаемых веб-сайтах.

Автор: Roberto Iriondo, Machine Learning Department of Carnegie Mellon University

ДИСКЛЕЙМЕР

Текст данной статьи приведен исключительно в образовательных целях для информирования пользователей о возможных уязвимостях при разработке сайтов. Информация предоставляется в целях противодействия эксплуатации уязвимостей. Редакция сайта не поддерживает никакие виды противозаконной деятельности в сети Интернет.

Никто не любит капчи (в смысле, никто из людей, ведь у ботов нет эмоций) — надоедливые картинки с трудно читаемым текстом, который вы должны ввести для доступа к чему-либо в интернете. CAPTCHA (Completely Automated Public Turing tests to tell Computers and Humans Apart) разработана для того, чтобы автоматические программы не могли злонамеренно использовать онлайн-контент (заполнять формы, запрашивать доступ к закрытым файлам, многократно заходить на один и тот же сайт и т. д.). Она должна убедиться, что вы человек, а не бот. Тем не менее, в прошлом были попытки доказать несовершенство систем CAPTCHA. Но ни одна из них не была настолько же точной и быстрой, как алгоритм машинного обучения, предложенный группой исследователей из университета Ланкастера, Северо-Западного университета и Пекинского университета.

CAPTCHA (Completely Automated Public Turing tests to tell Computers and Humans Apart) разработана для того, чтобы автоматические программы не могли злонамеренно использовать онлайн-контент (заполнять формы, запрашивать доступ к закрытым файлам, многократно заходить на один и тот же сайт и т. д.). Она должна убедиться, что вы человек, а не бот. Тем не менее, в прошлом были попытки доказать несовершенство систем CAPTCHA. Но ни одна из них не была настолько же точной и быстрой, как алгоритм машинного обучения, предложенный группой исследователей из университета Ланкастера, Северо-Западного университета и Пекинского университета.

Схема алгоритма:

Исследователи используют небольшой набор несинтезированных капч для обучения синтезатора CAPTCHA. Синтезатор (1) используется для генерации синтетических CAPTCHA (2), которые применяются для обучения базового решателя (base solver) (3). Base solver затем совершенствуется для создания точно настроенного решателя (fine-tuned solver) несинтезированных капч.

Base solver затем совершенствуется для создания точно настроенного решателя (fine-tuned solver) несинтезированных капч.

Одним из первых известных людей, которые продемонстрировали уязвимость CAPTCHA, был Эдриан Роузброк. В своей книге “Deep Learning for Computer Vision with Python” Эдриан рассказывает, как он обошёл системы CAPTCHA на сайте E-ZPass New York. Для обучения своей глубокой модели он использовал большой набор изображений с примерами CAPTCHA.

Основное отличие решения Адриана от подхода учёных из Ланкастера, Северо-Западного университета и Пекина — последние не использовали набор данных с примерами, а синтезировали CAPTCHA с помощью генеративно-состязательной сети (GAN). Почти вся обучающая выборка состояла из сгенерированных капч, и лишь небольшая часть — из реальных.

Генеративно-состязательные сети, представленные Яном Гудфеллоу вместе с другими учёными — это глубокие архитектуры, состоящие из двух нейросетей. Эти сети «соревнуются» друг с другом в игре с нулевой суммой (zero-sum game) и синтезируют образцы, близкие к подлинным. Это может быть очень полезно в случае, когда модель не имеет доступа к большому набору данных.

Это может быть очень полезно в случае, когда модель не имеет доступа к большому набору данных.

Исследователи оценили свой подход с помощью 33 текстовых схем CAPTCHA, 11 из которых в настоящее время используют 32 самых популярных веб-сайта по данным Alexa. Туда входят схемы Google, Microsoft, eBay, Wikipedia, Baidu и многие другие. Модели, создаваемой для работы с этими системами, понадобилось всего 500 реальных капч, в то время как другим (в том числе модели Эдриана) требовались миллионы примеров.

Сеть GAN инициализируется с учётом параметров безопасности капчи, показанных на рисунке:

Затем она генерирует партию CAPTCHA, чтобы обучить синтезатор с помощью 500 реальных изображений из различных схем капч:

Список текстовых схем капчи, используемых в качестве обучающих данных для синтезатора и тестовых данных для решателя

Исследователи использовали 20 тыс. капч для обучения модели Preprocessing и 200 тыс. сгенерированных капч для обучения базового решателя.

Прототип создан с помощью Python, модель Preprocessing построена в приложении Pix2Pix, которое реализовано с помощью TensorFlow. Точно настроенный решатель сделан с помощью Keras.

Реальные Google CAPTCHA и сгенерированные версии, созданные синтезатором CAPTCHA

После обучения GAN со сгенерированными и реальными капчами, решатель CAPTCHA использовался для атаки на системы защиты таких сайтов как Megaupload, Blizzard, Authorize, Captcha.net, Baidu, QQ, reCaptcha, Wikipedia и т.д. Большинство капч было определено с точностью около 80%, а на сайтах Blizzard, Megaupload и Authorize.net — 100%. Этот метод оказался более точным, чем все предыдущие решения, в которых использовались большие несинтезированные наборы обучающих данных.

Сравнение решателя CAPTCHA с четырьмя другими методами

Помимо увеличения точности, исследователи упоминают в статье, что их подход также оказался более эффективным и не таким дорогостоящим, как другие решения. Это первая GAN-нейросеть для распознавания капч с открытым исходным кодом — отсюда её эффективность и дешевизна.

Однако, у модели есть некоторые ограничения: например, капчи с переменным количеством символов. В текущем подходе используется фиксированное число — если его увеличить, то прототип не будет работать. Ещё модель не поддерживает многословные и фото- или видео-капчи. В теории её можно обучить так, чтобы избавиться от этих ограничений, но пока что они присутствуют.

Посещаемым веб-сайтам следует использовать более надёжные способы защиты своих систем, такие как меры по обнаружению ботов, диагностика кибербезопасности и аналитика. Следует также поддерживать отслеживание местоположения устройства, его тип, используемый браузер и т.д., поскольку теперь сайты стали ещё более лёгкой мишенью для атаки.

Ссылка на оригинальную статью на портале medium.com.

CAPTCHA — VK API: нужна капча?

TL; DR Лимиты на количество запросов к серверу не превышены, но ошибка с капчей отображается повторно. Кто-нибудь знает, как с этим бороться?

Добрый день, хабрача!

В нашем приложении, например, около 1000 пользователей, у каждого из которых есть свой offline токен для работы с VK API. Приложение запускается за корону, используя разные токены пользователя.

Приложение запускается за корону, используя разные токены пользователя.

Как указано в FAQ, существуют ограничения на количество запросов с сервера:

- 3 запроса в секунду от каждого уникального пользователя

- если приложение установлено менее 10 000 человек, можно сделать 5 запросов в секунду с одного сервера

Эти ограничения мы реализовали даже с запасом: 3 запроса в секунду от разных пользователей.Приложение работает на выделенном IP, другие запросы с этого IP не выполняются.

Суть проблемы — после неуказанного количества запросов начинает постоянно вываливаться ошибка:

Код: 14; Сообщение: требуется капча

Конечно, если ввести капчу, как показано здесь, несколько запросов будут удерживаться без капчи, а затем проблема снова не исчезнет. Поскольку наше приложение для короны работает офлайн, то такая ситуация нас абсолютно не устраивает.

Пытался связаться с TP:

Лечение 1

Александр Скутин

Недавно мне понадобилась ошибка Captcha при вызове API.

Как этого избежать? Каковы реальные ограничения и в отношении чего они (токен или IP-адрес)? Спасибо.

Служба поддержки агентов # 519

Здравствуйте, Александр!

Пожалуйста, попробуйте начать использовать метод лечения, указанный на странице документации vk.com/dev/auth_direct.

Всегда с тобой,

Служба поддержки Вконтакте.

2

Александр Скутин

Постоянно ошибка Captcha нужна, каковы реальные ограничения на запросы?

Поддержка агентов # 720

Здравствуйте, Александр!

Каких-либо конкретных ограничений мы не можем назвать.Эта ошибка начинает возвращаться, когда действие происходит слишком часто — см. Vk.com/dev/captcha_error

С уважением,

Служба поддержки Вконтакте.

Вопрос такой …

- Почему ТА рекомендует auth_direct, если в документации четко написано, что капча не сохраняется? Кто-нибудь пробовал этот способ, может быть другие ограничения по запросам? В таком случае, чтобы не превысить, где цифры?

- Кто уже боролся с этой проблемой и знает пуленепробиваемый способ выполнения запросов API без блокировки?

- Если ничего не помогает.

.. Кто-то разбирал капчу ВК? Базы данных изображений или даже алгоритмы делятся? 🙂

.. Кто-то разбирал капчу ВК? Базы данных изображений или даже алгоритмы делятся? 🙂

Буду признателен за любую ценную информацию …

PS Т.е. поддержка ВК ответственна сутками и абсолютно не информативна. Печаль, беда, бардак в документации …

UPD1:

Есть информация, что внешний вид капчи зависит от пользователя вашего приложения. Насколько это близко к истине — неизвестно.

| c: \ windows \ system32 \ version.dll |

| c: \ systemroot \ system32 \ ntdll.dll |

| c: \ program files \ google \ chrome \ application \ 75.0.3770.100 \ chrome_elf.dll |

| c: \ windows \ system32 \ gdi32.dll |

| c: \ program files \ google \ chrome \ application \ chrome.exe |

| c: \ windows \ system32 \ kernelbase.dll |

c: \ windows \ system32 \ user32. dll dll |

| c: \ windows \ system32 \ rpcrt4.dll |

| c: \ windows \ system32 \ lpk.dll |

| c: \ windows \ system32 \ msvcrt.dll |

| c: \ windows \ system32 \ winmm.dll |

| c: \ windows \ system32 \ shell32.dll |

| c: \ windows \ system32 \ usp10.dll |

| c: \ windows \ system32 \ kernel32.dll |

| c: \ windows \ system32 \ advapi32.dll |

| c: \ windows \ system32 \ shlwapi.dll |

| c: \ windows \ system32 \ sechost.dll |

| c: \ windows \ system32 \ winspool.drv |

| c: \ windows \ system32 \ api-ms-win-downlevel-normaliz-l1-1-0.dll |

| c: \ windows \ system32 \ dhcpcsvc.dll |

| c: \ windows \ system32 \ dui70.dll |

| c: \ windows \ system32 \ dbghelp.dll |

| c: \ windows \ system32 \ webio.dll |

c: \ windows \ system32 \ api-ms-win-downlevel-ole32-l1-1-0. dll dll |

| c: \ windows \ system32 \ api-ms-win-downlevel-shlwapi-l1-1-0.dll |

| c: \ windows \ system32 \ secur32.dll |

| c: \ windows \ system32 \ rsaenh.dll |

| c: \ windows \ system32 \ oleacc.dll |

| c: \ windows \ system32 \ api-ms-win-downlevel-advapi32-l1-1-0.dll |

| c: \ windows \ system32 \ kbdus.dll |

| c: \ windows \ system32 \ ole32.dll |

| c: \ windows \ system32 \ comdlg32.dll |

| c: \ windows \ winsxs \ x86_microsoft.windows.common-controls_6595b64144ccf1df_6.0.7601.17514_none_41e6975e2bd6f2b2 \ comctl32.dll |

| c: \ windows \ system32 \ explorerframe.dll |

| c: \ windows \ system32 \ sspicli.dll |

| c: \ windows \ system32 \ bcrypt.dll |

| c: \ windows \ system32 \ duser.dll |

c: \ windows \ system32 \ api-ms-win-core-synch-l1-2-0. dll dll |

| c: \ windows \ system32 \ dxgi.dll |

| c: \ windows \ system32 \ dwmapi.dll |

| c: \ windows \ system32 \ urlmon.dll |

| c: \ windows \ system32 \ imm32.dll |

| c: \ windows \ system32 \ winnsi.dll |

| c: \ windows \ system32 \ uiautomationcore.dll |

| c: \ windows \ system32 \ oleaut32.dll |

| c: \ windows \ system32 \ wtsapi32.dll |

| c: \ windows \ system32 \ userenv.dll |

| c: \ windows \ system32 \ nsi.dll |

| c: \ windows \ system32 \ wintrust.dll |

| c: \ windows \ system32 \ wininet.dll |

| c: \ windows \ system32 \ bcryptprimitives.dll |

| c: \ windows \ system32 \ ncrypt.dll |

| c: \ windows \ system32 \ dwrite.dll |

| c: \ windows \ system32 \ winhttp.dll |

c: \ windows \ system32 \ api-ms-win-downlevel-user32-l1-1-0. dll dll |

| c: \ windows \ system32 \ normaliz.dll |

| c: \ windows \ system32 \ imagehlp.dll |

| c: \ windows \ system32 \ psapi.dll |

| c: \ windows \ system32 \ iertutil.dll |

| c: \ windows \ system32 \ cryptbase.dll |

| c: \ windows \ system32 \ cryptsp.dll |

| c: \ windows \ system32 \ profapi.dll |

| c: \ windows \ system32 \ msctf.dll |

| c: \ windows \ system32 \ iphlpapi.dll |

| c: \ windows \ system32 \ crypt32.dll |

| c: \ windows \ system32 \ api-ms-win-downlevel-version-l1-1-0.dll |

| c: \ program files \ google \ chrome \ application \ 75.0.3770.100 \ chrome_child.dll |

| c: \ windows \ system32 \ ws2_32.dll |

| c: \ windows \ system32 \ msasn1.dll |

c: \ program files \ google \ chrome \ application \ 75. 0.3770.100 \ chrome.dll 0.3770.100 \ chrome.dll |

| c: \ windows \ system32 \ apphelp.dll |

| c: \ windows \ system32 \ netapi32.dll |

| c: \ windows \ system32 \ wkscli.dll |

| c: \ windows \ system32 \ samcli.dll |

| c: \ windows \ system32 \ srvcli.dll |

| c: \ windows \ system32 \ netutils.dll |

| c: \ windows \ system32 \ d3d11.dll |

| c: \ windows \ system32 \ credui.dll |

| c: \ windows \ system32 \ propsys.dll |

| c: \ windows \ system32 \ winusb.dll |

| c: \ windows \ system32 \ hid.dll |

| c: \ windows \ system32 \ msi.dll |

| c: \ windows \ system32 \ wevtapi.dll |

| c: \ windows \ system32 \ wbem \ wbemprox.dll |

| c: \ windows \ system32 \ wbemcomn.dll |

| c: \ windows \ system32 \ nlaapi.dll |

c: \ windows \ system32 \ dhcpcsvc6. dll dll |

| c: \ windows \ system32 \ mscms.dll |

| c: \ windows \ system32 \ gpapi.dll |

| c: \ windows \ system32 \ wlanapi.dll |

| c: \ windows \ system32 \ clbcatq.dll |

| c: \ windows \ system32 \ wlanutil.dll |

| c: \ windows \ system32 \ winsta.dll |

| c: \ windows \ system32 \ cfgmgr32.dll |

| c: \ windows \ system32 \ mmdevapi.dll |

| c: \ windows \ system32 \ setupapi.dll |

| c: \ windows \ system32 \ ntdsapi.dll |

| c: \ windows \ system32 \ uxtheme.dll |

| c: \ windows \ system32 \ mswsock.dll |

| c: \ program files \ winrar \ Redxt.dll |

| c: \ program files \ common files \ microsoft shared \ ime14 \ imejp \ imjptip.dll |

| c: \ windows \ system32 \ webcheck.dll |

c: \ windows \ system32 \ wbem \ wmiutils. dll dll |

| c: \ program files \ common files \ microsoft shared \ ime14 \ imekr \ imkrtip.dll |

| c: \ windows \ system32 \ firewallapi.dll |

| c: \ windows \ system32 \ samlib.dll |

| c: \ windows \ system32 \ wldap32.dll |

| c: \ windows \ system32 \ ntmarta.dll |

| c: \ windows \ system32 \ rpcrtremote.dll |

| c: \ program files \ microsoft office \ office14 \ visshe.dll |

| c: \ windows \ system32 \ wshtcpip.dll |

| c: \ windows \ system32 \ wpc.dll |

| c: \ windows \ system32 \ wbem \ fastprox.dll |

| c: \ program files \ microsoft office \ office14 \ olkfstub.dll |

| c: \ windows \ system32 \ wbem \ wbemsvc.dll |

| c: \ program files \ Microsoft Office \ office14 \ msohevi.dll |

c: \ program ~ 1 \ micros ~ 1 \ office14 \ mlshext. dll dll |

| c: \ program files \ common files \ microsoft shared \ office14 \ msoshext.dll |

| c: \ program files \ microsoft office \ office14 \ onfilter.dll |

| c: \ windows \ system32 \ DevObj.dll |

| c: \ windows \ system32 \ windowscodecs.dll |

| c: \ windows \ system32 \ stobject.dll |

| c: \ windows \ system32 \ shdocvw.dll |

| c: \ windows \ system32 \ ntshrui.dll |

| c: \ program files \ ftp-клиент filezilla \ fzshellext.dll |

| c: \ windows \ system32 \ wship6.dll |

| c: \ windows \ system32 \ cscdll.dll |

| c: \ windows \ system32 \ syncui.dll |

| c: \ программные файлы \ боковая панель Windows \ sbdrop.dll |

| c: \ windows \ system32 \ mf.dll |

| c: \ windows \ system32 \ cscui.dll |

c: \ program files \ notepad ++ \ nppshell_06. dll dll |

| c: \ windows \ system32 \ linkinfo.dll |

| c: \ windows \ system32 \ ehstorshell.dll |

| c: \ windows \ system32 \ cscapi.dll |

| c: \ windows \ system32 \ cryptext.dll |

| c: \ windows \ system32 \ colorui.dll |

| c: \ windows \ system32 \ slc.dll |

| c: \ windows \ system32 \ pdh.dll |

| c: \ windows \ system32 \ wbem \ wmiperfinst.dll |

Captcha не позволяет вк. Простой способ избежать появления капчи ВКонтакте. Почему появляется капча ВКонтакте?

ВКонтакте — известная и очень популярная социальная сеть. Но многие пользователи не понимают, почему их регулярно просят ввести код с картинки, который иногда невозможно понять.

Этот код называется captcha. Captcha предназначена для защиты сайта Вконтакте от ботов, спамеров и недобросовестных пользователей.

Как обойти капчу ВКонтакте

Если капча вдруг стала появляться слишком часто, зайдите в настройки своей страницы ВКонтакте

Зайдите в раздел «Безопасность»

и нажмите «Показать историю активности»

После этого в браузере появится окно, в котором будет показана история посещений сайта ВКонтакте и ip-адрес, с которого был произведен вход. Если вы видите в списке адрес, отличный от вашего, возможно, страница взломана.

Если вы видите в списке адрес, отличный от вашего, возможно, страница взломана.

В этом случае нажмите кнопку «Завершить все сеансы»

Затем немедленно измените пароль.

Считается, что вероятность появления капчи меньше, если страница ВКонтакте привязана к номеру телефона. Но для этого ваш номер должен быть привязан только к одной странице.

Если никто не взломал вашу страницу, а система по-прежнему показывает всплывающие окна с нечетким текстом, вы можете использовать специальные программы для решения капчи.

Самые известные из них — это антикапча и рукапча. Услуга платная, но недорогая — на решение 1000 картинок система возьмет порядка 30-50 рублей (по тарифам Rucaptcha). Достаточно зарегистрироваться на одном из сервисов и положить на счет доллар, чтобы капча перестала вас беспокоить. Реальные люди зарабатывают на этих ресурсах, вводя капчу за вознаграждение. Оплатив их услуги, вы получите специальный ключ, который поможет вам не заморачиваться с капчей.

Почему появляется капча ВКонтакте?

Чтобы избавиться от капчи, нужно понимать, за что вас «наказывает» ВК. В основном капчи предлагают вводить тем пользователям, которые выполняют большое количество однотипных действий.

Эмпирически установлено, в каких случаях может появиться капча. Сейчас мы расскажем о них.

1. Чрезмерное добавление людей в друзья

Например, если вы решили продвигать свою страницу и заходить на сайт каждый день, чтобы добавлять друзей, то каждые 3-5 запросов система будет просить вас ввести код из картина.Это необходимо, чтобы спам-боты не заваливали свои страницы автоматически.

2. Большое количество добавленных фото в альбомы

Если у вас есть своя группа Вконтакте, в которую вы каждый день загружаете большое количество фото, то вы наверняка уже сталкивались с капчей при загрузке фото.

3. Слишком много лайков

Если вам нравится все подряд, то сайт Вконтакте может заподозрить, что вы пытаетесь как-то накрутить их статистику. Поэтому вам будет предложено ввести код с картинки.

Поэтому вам будет предложено ввести код с картинки.

4. Капча также может возникать при публикации записей одного типа на стенах пользователей (или в группах). Здесь все логично — это защита от спама.

5. Captcha для приглашения в группы ВК — если вы постоянно рассылаете эти приглашения.

6. Captcha для приглашения на встречи и мероприятия ВК.

Видеоурок — Учимся обходить ввод по капче:

Но как бы администраторы сайта Вконтакте ни боролись со спамом, это не всегда помогает.Существует большое количество сервисов по разгадыванию капчи, которые вводят его за копейки, экономя время и нервы пользователей.

Чтобы обойти трудности с капчей, учтите существующие требования социальной сети ВКонтакте. Если вы хотите увеличить количество действий для добавления друзей, приглашения в группы и мероприятия, подумайте об использовании специального программного обеспечения, которое автоматизирует ввод капчи и сэкономит ваше время.

Если вы хотите узнать больше о заработке во ВКонтакте, а также о других способах заработка в Интернете, перейдите сюда: 50 лучших способов заработка в Интернете

Приветствую вас, дорогие друзья! Все мы являемся активными пользователями социальных сетей — некоторые используют их для общения и поиска информации, а другие пытаются использовать эти платформы. на заработок … Однако, какие бы цели каждый из нас не преследовал при входе в социальную сеть, нам всем так или иначе приходится сталкиваться с такой неприятной вещью, как капча. Согласитесь, иногда этот набор символов настолько мешает работе, что хочется все бросить и просто закрыть браузер. Сегодня мы поговорим о том, как убрать капчу и тем самым избавить себя от необходимости тратить время на расшифровку кодов.

на заработок … Однако, какие бы цели каждый из нас не преследовал при входе в социальную сеть, нам всем так или иначе приходится сталкиваться с такой неприятной вещью, как капча. Согласитесь, иногда этот набор символов настолько мешает работе, что хочется все бросить и просто закрыть браузер. Сегодня мы поговорим о том, как убрать капчу и тем самым избавить себя от необходимости тратить время на расшифровку кодов.

Captcha: что это?

Итак, капча — это не что иное, как специальная картинка, содержащая проверочный код, чтобы определить, кто именно пытается выполнить определенное действие в сети — человек или робот.Чаще всего предлагается расшифровать код в случаях, когда один и тот же запрос выполняется на сервисе несколько раз. Например, такие поисковые системы, как Яндекс или Google, регулярно просят нас расшифровать капчу, когда мы задаем им одни и те же вопросы. Captcha нельзя назвать редким гостем в среде скриптов: парсеров, кликеров, постеров и так далее.

Основная задача капчи — предотвращение автоматического действия роботов … Чтобы отсеять ботов, сервисы предлагают пользователям разгадать код, зашифрованный витиеватым узором.С этой целью могут справиться только реальные пользователи, боты, увы, этого не могут. Именно поэтому при работе со скриптами капча становится настоящей проблемой, не позволяющей взаимодействовать с большим объемом данных. Однако не стоит отчаиваться и сдаваться. Любая проблема решаема , и ввод капчи не исключение.

Почему появляется капча?

Как известно, чтобы избавиться от болезни, необходимо знать причину ее возникновения. Это правило работает и в случае с капчами: чтобы избавиться от постоянно всплывающих окон с зашифрованным кодом, нам нужно понять , почему система так рьяно пытается проверить нас на «человечность».

Дело в том, что одинаковых действий , выполняемых одно за другим, вызывают подозрение у сайтов. Поэтому они стремятся отсеять среди них те, которые выполняются роботами.

Например, ваша попытка отправить друзьям сообщения, содержащие ту же информацию, рассматривается социальной сетью как спам. Именно поэтому ВКонтакте требует от нас выполнить распознавание капчи и подтвердить, что это действие совершил живой человек. В том случае, если рассылка сообщений не прекращается, система может даже временно заблокировать вашу учетную запись.

Нам также приходится иметь дело с всплывающими окнами в тех случаях, когда система защиты социальной сети решает проверить, используете ли вы какие-либо запрещенные или продвигаете свою собственную страницу. В данном случае речь идет о специальном программном обеспечении, которое может автоматически накапливать лайки, отправлять приглашения друзьям и так далее. В эти программы входят как популярные, так и соботов.

, которые активно используются для создания популярных сообществ и пабликов. Только представьте, как ВКонтакте превратилась бы в помойку, если бы не отфильтровывала взлом, рекламу и спам!

Продвигайте страницы и паблики ВК с помощью Brobot

Как удалить капчу

Уверен, что большинство из вас сейчас серьезно озадачены тем, как обойти капчу ВКонтакте. К сожалению, в настоящее время невозможно игнорировать ввод кода … Технологии, которые защищают сервис путем расшифровки набора символов, являются обязательной мерой безопасности для социальной сети, которую вы не можете скрыть или просто удалить.

К сожалению, в настоящее время невозможно игнорировать ввод кода … Технологии, которые защищают сервис путем расшифровки набора символов, являются обязательной мерой безопасности для социальной сети, которую вы не можете скрыть или просто удалить.

Все, что вы можете сделать, чтобы уменьшить частоту встреч с назойливым кодом, — это предоставить ВКонтакте как можно больше информации о себе, заполнив соответствующие поля в профиле пользователя. Чем более «человечна» ваша страница, тем реже вам нужно будет выполнять распознавание капчи.Убедитесь, что ваша страница в социальной сети связана с электронной почтой и реальным номером мобильного телефона.

Настройка профиля ВК

Чтобы обезопасить себя от возможного взлома страницы ВКонтакте, я бы порекомендовал вам посетить « Безопасность », которая находится в разделе « Мои настройки ». Здесь вы можете подключить самую сильную и надежную систему безопасности в виде кодов подтверждения по SMS, отправленных на указанный вами мобильный телефон. Кроме того, хотелось бы обратить ваше внимание на поле « История активности ».

Кроме того, хотелось бы обратить ваше внимание на поле « История активности ».

Если ваша учетная запись попадает в руки мошенников, вы узнаете об этом, проверив « История активности ». Если в списке адресов вы найдете сторонние IP-адреса и браузеры, которые вы никогда не использовали, это означает, что ваша учетная запись была взломана и, скорее всего, использовалась для рассылки спама. Чтобы исправить эту ситуацию, вам следует « Завершить все сеансы », кроме текущего, в котором вы находитесь, а затем сменить пароль доступа к вашему профилю.

Что касается того, как вообще удалить капчу, то вам ничего не остается, как распутать зашифрованный набор с символом и ввести его в специальное поле, расположенное рядом с картинкой. Согласитесь, у нас не всегда есть возможность распознавать капчу в реальном времени. Это особенно проблематично в случаях, когда мы запускаем скрипт и выполняем большой объем работы. Как только поисковые системы замечают множественные запросы, мы сразу же начинаем разбираться с повторяющимися капчами.

Эта проблема очень близка вебмастерам и тем, кто активно работает с плакатами, спамерами и другими автоматизированными программами. Чтобы избавиться от надоедливых кодов, мешающих вашей работе, вы можете воспользоваться помощью сервисов распознавания капчи.

Популярные сервисы автоматического распознавания капчи

Сегодня в Интернете можно найти множество сайтов, предлагающих свои услуги по вводу капчи на деньги. Сервисы rucaptcha и anti-captcha — одни из самых популярных в российском сегменте Интернета.Предлагаю разобрать каждый из них более подробно:

- антикапча

— многие знают этот сайт как antigate captcha. Сервис стабильно работает все 10 лет. Здесь вы должны заплатить за автоматический ввод капчи в долларов … Каждая тысяча разгаданных кодов будет стоить вам 40 центов. Чуть позже вы узнаете, как работать с этим сайтом. - rucaptcha

— популярный сервис, в котором капча решается вручную. С его помощью вы можете обеспечить автоматический ввод капчи в свои проекты. Для этого нужно иметь специальный ключ, который будет проходить через сервис реальным людям, работающим на сайте, для его последующего распознавания. Стоимость такой услуги составляет всего 40 рублей за каждую решенную тысячу картинок. Принцип работы сервиса довольно прост: на сайте регистрируются реальные люди и обеспечивают себя. То есть в течение суток на сайт приходит все больше заказов на расшифровку кодов, и обычные пользователи Интернета решают их и получают за это денежное вознаграждение.

Для этого нужно иметь специальный ключ, который будет проходить через сервис реальным людям, работающим на сайте, для его последующего распознавания. Стоимость такой услуги составляет всего 40 рублей за каждую решенную тысячу картинок. Принцип работы сервиса довольно прост: на сайте регистрируются реальные люди и обеспечивают себя. То есть в течение суток на сайт приходит все больше заказов на расшифровку кодов, и обычные пользователи Интернета решают их и получают за это денежное вознаграждение.

Используйте верхний сервис антикапчи

Расшифровка капчи с антикапчи.com: инструкция по работе с сервисом

Чтобы раз и навсегда избавиться от надоедливых всплывающих окон с зашифрованными символами, просто воспользуйтесь следующей инструкцией по работе со службой защиты от капчи:

- Зарегистрируйтесь сейчас на сайте

- Пополнить баланс счета … На 2-3 недели активной и плодотворной работы вам вполне хватит 5 долларов

- Сохраните сгенерированный ключ для вас и скопируйте его в свои службы парсинга и упаковки

- Когда сумма на вашем балансе приблизится к «нулю», пополните счет

Когда не обойтись без ключей обхода капчи?

Многие пользователи запрещенных программ наивно полагают, что им не нужно пользоваться сервисами для распознавания капчи. Тем не менее, существует ряд программ, работа которых без распознавания капчи была бы просто невозможна. К ним относятся:

Тем не менее, существует ряд программ, работа которых без распознавания капчи была бы просто невозможна. К ним относятся:

Как можно заработать на распознавании капчи?

Многих новичков интересует, насколько реально заработать на вводе капчи. Могу сказать, что здесь все зависит от того, сколько времени уйдет на расшифровку кодов. По большому счету, работу над сервисами антикапчи нельзя назвать основным видом деятельности. Даже если вы целый день проводите за компьютером, непрерывно расшифровывая одну капчу за другой, максимум вы можете заработать 2–3 доллара.Согласитесь, это совсем не те деньги, на которые можно прожить целый месяц. Однако вы вполне можете использовать эту деятельность как подработки … Денег, которые вы зарабатываете, вполне достаточно, чтобы заплатить за Интернет или пополнить свой мобильный счет.

Беспроигрышным вариантом увеличения заработка на сайтах по распознаванию капчи станет участие в партнерских программах сервисов. Если у вас есть опыт продвижения реферальных ссылок, то вы вполне можете сделать сайты с защитой от капчи источником получения пассивного дохода . .. Все, что от вас требуется, это привлечь к работе над сервисами новых пользователей, которые будут расшифровывать коды и получать свои реферальные отчисления. Более подробную информацию о том, как происходит заработок на партнерских программах, вы можете узнать в моей отдельной статье.

.. Все, что от вас требуется, это привлечь к работе над сервисами новых пользователей, которые будут расшифровывать коды и получать свои реферальные отчисления. Более подробную информацию о том, как происходит заработок на партнерских программах, вы можете узнать в моей отдельной статье.

выводы

В завершение сегодняшнего обзора хочу отметить, что сервисов автоматического ввода капчи являются незаменимыми помощниками всем вебмастерам. Если вы до сих пор тратите много времени на расшифровку капчи самостоятельно, ваша работа то и дело парализуется новыми кодами, вам просто нужно доверить расшифровку символов специализированным сайтам.В комментариях под этим постом я прошу вас, , оставить свой отзыв о службах защиты от капчи, с которыми вы работали. Делитесь впечатлениями и не забывайте подписываться на обновления блога. Увидимся!

Если вы обнаружите ошибку в тексте, выберите фрагмент текста и нажмите Ctrl + Enter … Спасибо за помощь моему блогу в улучшении!

Технология

Captcha (CAPTCHA) — это автоматизированный тест, предназначенный для идентификации компьютеризированных пользователей, в противном случае ботов.

Его цель — сформулировать задачу, которая легко решается человеком, но сложна для компьютера.

Но бывают ситуации, когда кажущийся полезным сценарий становится слишком навязчивым.

Есть предположение, что Google обучает ИИ своих дронов, благодаря тому, что пользователи вводят капчу с картинками, я не робот.

Как удалить капчу Я не робот

Причины такого поведения могут быть разными, но вы всегда можете попробовать все исправить — мы выполняем действия, поскольку они исключены:

- Отключите и снова подключите активное Интернет-соединение.Перезагрузите роутер или модем. Таким образом, IP-адрес может измениться.

- Мы прибегаем к использованию сервиса VPN. Последние являются как платными, так и бесплатными. Предоставляется в виде расширений (надстроек) для браузеров и в виде отдельно устанавливаемого программного обеспечения на компьютер.

- Так же смотрим установленные расширения. Например, последняя версия Яндекс.

Браузера сама отключает плагины из непроверенных источников и периодически проверяет уже установленные на предмет подделки.

Браузера сама отключает плагины из непроверенных источников и периодически проверяет уже установленные на предмет подделки. - Проверяем, включен ли JavaScript в веб-браузере: Настройки → Показать дополнительные настройки → заблокировать личные данные Настройки содержимого → раздел JavaScript.

- Не забывайте про антивирусные программы — возможно, компьютер стал жертвой ботнета, отсюда и недовольство CAPTCHA для трафика, генерируемого по этому адресу.

Интересно, что каждый день пользователи Интернета вводят сотни миллионов «капч». При этом ни для кого не секрет, что не всем удается его правильно ввести с первого раза.

Вопрос, как убрать капчу в ВК, интересует многих пользователей, которые проводят достаточно времени в социальной сети.Капча, которая внезапно появляется, когда вы пытаетесь или даже когда вы входите в свою учетную запись, заставляет вас тратить время на распознавание и ввод символов, снижая положительное впечатление от всей социальной сети. При очень активном общении постоянное появление окон с едва различимыми буквами может изрядно потрепать нервы даже самому терпеливому человеку. В этой статье объясняется, как избежать подобных ситуаций. Однако обо всем по порядку.

При очень активном общении постоянное появление окон с едва различимыми буквами может изрядно потрепать нервы даже самому терпеливому человеку. В этой статье объясняется, как избежать подобных ситуаций. Однако обо всем по порядку.

Внимание! Администрация ВКонтакте строго придерживается принципов борьбы со спамом.Поэтому при обнаружении подозрительного пользователя, выступающего в роли бота или спамера, система пытается проверить его на «реальность», запрашивая капчу.

Captcha (CAPTCHA) — это компьютерный тест, который позволяет определить, является ли пользователь живым человеком или ботом. Визуально это выглядит как небольшое окошко с зашифрованной комбинацией букв, цифр или картинок, которую следует повторить в специальном поле. Для человека расшифровка капчи не представляет особой проблемы, а вот компьютеру это сделать практически невозможно.

Почему появляется капча

Если на экране то и дело появляется окно с капчей, это означает, что пользователь повторяет одно и то же действие много раз. Например, он отправляет, отправляет или публикует одно сообщение в разных сообществах. В некоторых случаях капча может выступать в качестве защиты от пользователей, которые отказываются присоединиться к группе. Здесь достаточно просто стать участником, и проблема решится сама собой.

Например, он отправляет, отправляет или публикует одно сообщение в разных сообществах. В некоторых случаях капча может выступать в качестве защиты от пользователей, которые отказываются присоединиться к группе. Здесь достаточно просто стать участником, и проблема решится сама собой.

Также люди, которые присылают ссылки на сторонние сайты в ВК, сталкиваются с капчей, поскольку такие действия более характерны для спам-ботов.

Раньше капча отображалась для всех пользователей, чьи страницы не были привязаны к номеру мобильного телефона. Они были вынуждены подтверждать каждое действие в социальной сети. Теперь эта проблема решена, так как любая страница регистрируется только в том случае, если она привязана к телефону.

Как избавиться от капчи

Если ваши действия подпадают под описанные выше ситуации, вам придется мириться с этим и каждый раз вводить нужную комбинацию. Но в тех случаях, когда пользователь не нарушает правила социальной сети, вы можете удалить капчу через настройки личной страницы. Вот краткое руководство:

Вот краткое руководство:

Здесь вы можете найти информацию об IP, дате входа, а также о типе используемого браузера. Если IP-адрес отличается от вашего, значит, кто-то взломал страницу и использует ее в своих целях. Вам нужно нажать на кнопку «Завершить все сеансы», а затем изменить пароль своей учетной записи. Это позволит вам отключить капчу и навсегда избавиться от надоедливой надписи «Введите код с картинки».

Исправить неработающую капчу Showbox и ВК.com Зарегистрируйтесь, чтобы смотреть фильмы

Несмотря на миллионы пользователей, Showbox captcha не работает, проблемы всегда мешают общему восприятию. Это очень неприятно, потому что капча для проверки человеком в большинстве случаев не работает.

Если вам не удается проверить капчу в Showbox во время воспроизведения фильмов, значит, вы попали в нужное место. Вы сможете исправить проблему с неработающей капчей Showbox, используя трюк с регистрацией на VK.com.

Предварительное условие: Showbox очень часто выпускает новые стабильные обновления.![]() Скорее всего, проблема связана с ошибками в старой версии Showbox.

Скорее всего, проблема связана с ошибками в старой версии Showbox.

Прежде чем вы начнете пытаться исправить ошибку Captcha Showbox не работает, убедитесь, что вы обновили приложение Showbox до последней версии.

Первоначально, когда пользователь входит в приложение, приложение запрашивает ввод кода для проверки подлинности входа. Даже после входа в систему, всякий раз, когда вы пытаетесь воспроизвести фильм в приложении Showbox, он снова просит вас проверить кодировку. Разработчики Showbox делают это, чтобы минимизировать количество спама и ботов, обращающихся к приложению.

Кроме того, становится очень раздражающим постоянная проверка изображений captcha. Более того, капча Showbox иногда не работает, и пользователи не могут воспроизводить / смотреть фильмы.

Это потому, что VK.com хранит всю базу данных для Showbox. Впоследствии VK.com каждый раз просит проверять капчу, чтобы избежать спама и DDOS-атак.

Также читайте: Как установить Bluestacks без видеокарты в Windows

Исправить эту ошибку капчи очень просто. Выполните следующие действия, чтобы исправить ошибку «Не работает капча Showbox».

Выполните следующие действия, чтобы исправить ошибку «Не работает капча Showbox».

Шаг 1. Пропустите капчу и нажмите «Зарегистрироваться на VK.com».

Вам нужно доказать, что вы человек, проверяя кодировку каждый раз, когда вы воспроизводите видео. Поскольку капча не работает в вашем приложении Showbox, это единственный способ избавиться от капчи.

Чтобы не вводить капчи, вам необходимо зарегистрироваться на VK.com и войти под той же учетной записью в приложении Showbox.

Шаг 2. Введите свое имя, дату рождения и пол

Для создания бесплатного аккаунта ВКонтакте.com, и чтобы исправить проблему с капчей Showbox, которая не работает, вам необходимо ввести свои основные данные, такие как имя, фамилия, дата рождения и пол.

После ввода данных нажмите кнопку « Зарегистрироваться », и вам будет предложено указать номер телефона и пароль для учетной записи.

Шаг 3. Подтвердите номер мобильного телефона

Теперь вам нужно ввести свой номер телефона и нажать «Получить код». Подтвердите свою учетную запись, введя код активации, полученный на вашем мобильном телефоне.

Подтвердите свою учетную запись, введя код активации, полученный на вашем мобильном телефоне.

Ваша учетная запись VK.com будет создана после подтверждения номера мобильного телефона.

Шаг 4 — Войдите в систему с учетной записью VK.com, чтобы исправить ошибку капчи

Вместо того, чтобы вводить капчу в приложении Showbox, нажмите Зарегистрироваться в VK.com и войдите в систему с учетной записью VK.com, которую вы создали на предыдущих шагах.

Вот и все! Вы сможете исправить проблемы с регистрацией на VK.com и капчей в Showbox. Если вы вошли в систему с учетной записью VK.com, то Showbox никогда не попросит вас ввести капчу.

Также читайте : 75 Смешные имена WiFi и Генератор имен WiFi

Заключительные слова

Это простой метод для Captcha Showbox не работает проблема . Однако, если проблема не исчезла, попробуйте переустановить приложение или понизить версию Showbox до более ранней.

Сообщите нам, смог ли этот метод решить проблему с неработающей капчей Showbox. Также сообщите нам о любом другом способе решения этой ошибки.

Captcha Showbox не работает? Исправить проблему с регистрацией на VK.com

Вы подписались на Showbox? Showbox Captcha у вас не работает? Большинство подписчиков сталкиваются с некоторыми проблемами при доступе к форме входа или регистрации в приложении Showbox. В частности, Showbox возвращает ошибку при отображении капчи после обновления приложения непосредственно из Play Store. Конечно, разработчики хорошо осведомлены об этой ошибке и исправляют ее очень скоро после получения отзывов от текущих пользователей.Но, тем временем, вы даже можете решить проблему, если Showbox Captcha у вас тоже не работает. Позвольте мне провести вас через процедуру.

В чем на самом деле проблема, когда подписчики Showbox обновляют свое приложение, оно обычно запрашивает информацию для входа в систему для аутентификации. Когда приложение Showbox работает идеально, оно должно выводить пользователя на панель управления после успешного ввода капчи. Но этого не происходит. Эта проблема касается пользователей, и следующие шаги помогут ее решить.

Но этого не происходит. Эта проблема касается пользователей, и следующие шаги помогут ее решить.